Материалы по тегу: сети

|

03.05.2024 [19:16], Руслан Авдеев

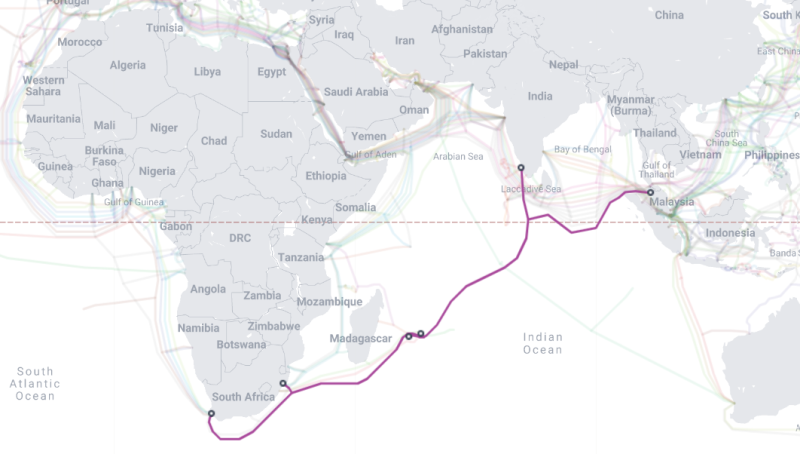

Mauritius Telecom проложит подводный кабель T4 из Африки в Азию — он заменит устаревшую систему SAFEКомпания Mauritius Telecom намерена проложить подводный интернет-кабель T4, который обеспечит связью огромный регион — от Африки до Азии, с ответвлениями к островам Индийского океана. По данным Bloomberg, телеком-гигант уже ведёт переговоры об участии в проекте с операторами связи, включая Reliance Jio и Orange. T4 обеспечит в тысячу раз большую пропускную способность, чем уже существующий кабель South Africa Far East (SAFE) протяжённостью 13,5 тыс. км, долей в котором владеет и Mauritius. T4 заменит SAFE и будет проложен тем же маршрутом, через Южную Африку, Мадагаскар, Ла Реюньон, Маврикий, Индию и Сингапур. Время реализации проекта и прочие подробности будут раскрыты позже. В Mauritius Telecom заявляют, что в последнее время произошло слишком много обрывов кабелей, чтобы с этим можно было мириться. Кабель SAFE проложили в 2002 году. Также Маврикий с Мадагаскаром и Южной Африкой связывает Lower Indian Ocean Network (LION), оператором которого выступает та же Mauritius Telecom. В прошлом году она проложила подводный кабель T3 от Маврикия к Южной Африке. Фактически это частично реализованный проект IOX, анонсированный в 2017 году, но заброшенный в 2019-м — в его рамках планировалось связать Южную Африку с Индией. Изначально Mauritius Telecom принадлежала государству и обслуживала потребности Маврикия, но после череды слияний и поглощений в 2000-м году 40 % компании приобрела France Telecom (сегодня Orange). В распоряжении властей осталась доля более 30 %, а местный банк SBM владеет около 19 %. В марте 2024 года во время предполагаемого оползня были повреждены четыре кабеля у побережья Западной Африки, что вызвало в Южной Африки двухчасовое отсутствие интернета. Ещё несколько кабелей были повреждены в феврале у побережья Йемена. Из-за угрожающей активности в районе Суэцкого канала возник спрос на прокладку кабелей за пределами региона.

03.05.2024 [11:50], Руслан Авдеев

Житель Флориды отправится на шесть лет в тюрьму за поставку поддельного оборудования Cisco на $1 млрд, в том числе ПентагонуЖитель Майами (Флорида) Онур Аксой (Onur Aksoy) приговорён к 6,5 годам тюремного заключения за многомиллионные аферы с продажей поддельного оборудования Cisco. The Register сообщает, что главной ошибкой предпринимателя, вероятно, стало то, что он рискнул поставлять фейковое железо и военным. Хотя в подделке электронных комплектующих нет ничего нового, Аксой подошёл к делу с размахом — он курировал не менее 19 компаний в Нью-Джерси и Флориде, а также вёл 15 аккаунтов на Amazon и ещё 10 на eBay. По данным прокурора по округу Нью-Джерси, в ходе многолетней деятельности злоумышленник создал одну из крупнейших схем по поставкам контрафактного оборудования.

Источник изображения: Tingey Injury Law Firm/unsplash.com Находившиеся под его управлением бизнесы приобретали дешёвые сетевые комплектующие в Китае и Гонконге, после чего те модифицировались так, чтобы выглядеть как новое оборудование Cisco — с соответствующей символикой, упаковкой и документацией. При этом «под капотом» применялись старые комплектующие, бывшее в употреблении или отбракованное «железо» с пиратским или модифицированным ПО и компонентами, помогающими обойти защитные механизмы Cisco. Таможня США перехватила 180 поставок, но не смогла полностью перекрыть поток контрафакта, поскольку бизнесмен и его китайские партнёры разбивали партии на относительно небольшие посылки и рассылали их на подставные адреса на имена несуществующих людей. По данным Министерства юстиции США, схема принесла $1 млрд выручки, включая $100 млн от продаж на eBay. Сам бизнесмен заработал на ней миллионы долларов. Примечательно, что Cisco неоднократно делала ему предупреждения в 2014–2019 гг., но длинная рука закона дотянулась до него только тогда, когда он продал поддельное оборудование Пентагону, причём некоторые продукты, как оказалось, даже использовались в реальных боевых операциях. Судя по всему, военные категорически не пожелали ограничиваться предупреждениями и в 2021 году правоохранительные органы провели рейды по складам Аксоя, а в 2022 году его, наконец, арестовали. В июне того же года он признал вину в обороте контрафактных товаров, мошенничестве с использованием почтовых служб и электронных средств связи. С тех пор обвиняемый ожидал приговора. По словам представителя военных, случай должен стать уроком тем, кто пытается продать контрафактные товары американскому правительству. Вероятно, без условно-досрочного освобождения за хорошее поведения Аксою придётся оставаться в тюрьме до 2030 года. Кроме того, он должен заплатить компенсацию в $100 млн компании Cisco и неизвестные пока суммы жертвам мошеннических поставок.

01.05.2024 [10:55], Руслан Авдеев

Google и Vocus дотянут подводный интернет-кабель Honomoana до Новой ЗеландииКомпании Google и Vocus объединили усилия, чтобы увеличить протяжённость призванного связать США и Австралию подводного интернет-кабеля до Новой Зеландии. Datacenter Dynamics сообщает, что соответствующее соглашение уже подписано. Планы прокладки двух кабелей, связывающих Соединённые Штаты, Фиджи, Французскую Полинезию и Австралию обнародовали в октябре 2023 года в рамках инициативы Pacific Connect. Кабель Honomoana изначально должен был объединять только три основных локации — США, Австралию и Французскую Полинезию. Теперь посадочная станция появится и в Окленде (Новая Зеландия). Также подтвердилась информация о том, что в Австралии будет две посадочных станции, в Мельбурне и Сиднее. Ожидается, что в 2026 году кабель обеспечит передачу до 30 Тбит/с между Австралией и Новой Зеландией. В Vocus добавили, что для этой ветки системы Pacific Connect предусматривается и прокладка внутриавстралийской магистрали от Сиднея до Мельбурна, а также магистрали через Тасманское море. В Vocus подчёркивают, что после объединения с существующими кабелями сеть компании будет простираться от Юго-Восточной Азии до США с многочисленными посадочными станциями в Тихоокеанском регионе. Инициатива Pacific Connect предусматривает создание транстихоокеанского подводного комплекса кабелей между Австралией, США, Японией и Чили с кольцом между Фиджи, Французской Полинезией и Гуамом. Также система предусматривает ответвления для ещё не проложенным маршрутов к другим тихоокеанским локациям в будущем. Кроме того, ведутся работы над кабельной системой Apricot. Vocus в настоящее время выступает оператором кабеля Australia Singapore Cable (ASC) протяжённостью 4600 км, North West Cable System, а также кабельной системы Darwin-Jakarta-Singapore. Ранее в этом году Intelia анонсировала планы прокладки кабеля от южного острова Новой Зеландии к Австралии. Также посадочные станции в Новой Зеландии уже имеют кабели Aqualink, Southern Cross Cable, Southern Cross NEXT, Hawaiki и Tasman Global Access. Google активно вкладывала средства в многочисленные кабельные проекты, как частные, так и строившиеся специально созданными консорциумами. Ранее в этом месяце техногигант потратил $1 млрд на несколько кабельных магистралей между США и Японией.

29.04.2024 [10:54], Сергей Карасёв

Хакеры атакуют правительственные сети через дыры в оборудовании CiscoКанадский центр кибербезопасности (CCCS), Отдел кибербезопасности Управления радиотехнической обороны Австралии (ASD) и Национальный центр кибербезопасности Великобритании (NCSC) предупреждают о том, что неизвестная хакерская группировка, предположительно поддерживаемая на государственном уровне, атакует правительственные сети по всему миру. Известно, что нападения проводятся через уязвимости в межсетевых экранах Cisco и, возможно, через дыры в сетевом оборудовании, которое поставляется другими компаниями, включая Microsoft. Корпорация Cisco присвоила кибератакам кодовое имя ArcaneDoor (другие названия — UAT4356 и STORM-1849).

Источник изображения: pixabay.com Вредоносная активность впервые была обнаружена в январе нынешнего года, когда о подозрительных действиях в своей IT-инфраструктуре сообщил один из клиентов Cisco. Последующее расследование показало, что кибератаки осуществлялись как минимум с ноября 2023-го. Выявлены несколько жертв — все они связаны с правительственными организациями разных стран. Говорится, что загадочная хакерская группировка использовала специальные инструменты, «демонстрирующие чёткую направленность на шпионаж» и глубокое понимание архитектуры и принципов работы целевых устройств. Это, по мнению экспертов, является отличительными особенностями опытных киберпреступников, спонсируемых на государственном уровне. Атаки, в частности, осуществляются через уязвимости в оборудовании Cisco Adaptive Security Appliance (ASA) и Firepower Threat Defense (FTD). Информация о дырах содержится в бюллетенях CVE-2024-20353 и CVE-2024-20359 с рейтингом опасности CVSS 8.6 и 6.0 соответственно. Первая из уязвимостей позволяет неаутентифицированному удалённому злоумышленнику организовать DoS-атаку. Вторая брешь даёт возможность локальному нападающему, прошедшему проверку подлинности, выполнить произвольный код с root-привилегиями. После компрометации устройств жертв злоумышленники внедряют два вредоносных имплантата — Line Dancer и Line Runner для загрузки и выполнения произвольного шелл-кода, а также обхода систем безопасности. Компания Cisco уже выпустила исправления для указанных уязвимостей.

27.04.2024 [22:33], Татьяна Золотова

«МегаФон» представил транкинговую связь на базе LTE«МегаФон» и компания «Триалинк», предлагающая услуги в рамках системы RONET, разработали российскую профессиональную радиосвязь (транкинг) для экстренных служб и компаний. Решение работает на базе сети LTE как через локальный сервер, так и через облако, сообщает пресс-служба оператора. Контракт партнеры заключили в начале 2024 года, он предусматривает разработку ПО для транкинга и его последующее обслуживание и техподдержку. Для работы требуются специализированные абонентских устройств с клавишей PTT (Push-To-Talk), одним нажатием которой можно вызвать отдельного абонента или группу. Как говорят в пресс-службе оператора, такой вид связи особенно востребован у экстренных служб, в гостиницах, охранных предприятиях, на стадионах горно-обогатительных комбинатах. Если раньше технологии транкинга позволяли лишь общаться голосом, то сейчас востребованы системы PoC (Push to Talk Over Cellular), связывающие абонентов через сотовую сеть. По оценке ИАА «Рустелеком», российский рынок PoC прирастает в деньгах более чем на 60% в год. Новая система может быть бесшовно интегрирована с уже работающими системами профессиональной радиосвязи прежних стандартов. Помимо оперативной голосовой связи решение позволяет в режиме реального времени отслеживать геолокацию всех участников системы, мгновенно передавать файлы и фото, транслировать видео в высоком разрешении.

27.04.2024 [10:25], Андрей Крупин

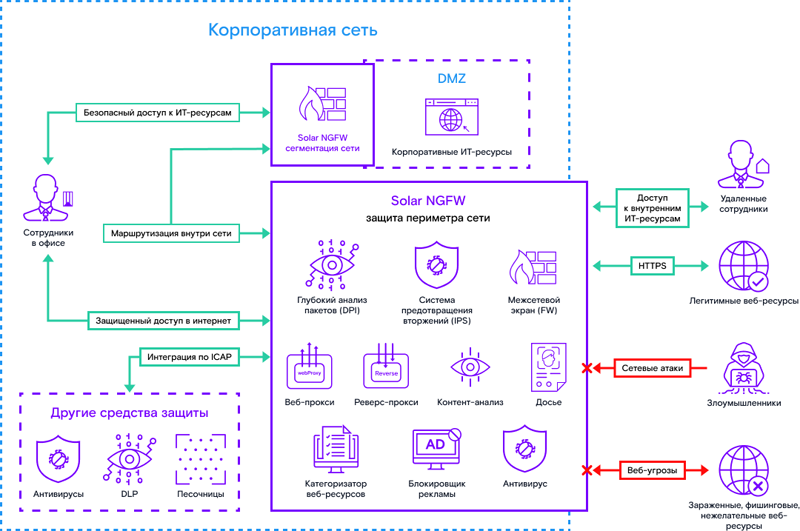

Межсетевой экран Solar NGFW получил ряд архитектурных доработок и расширенные настройкиКомпания «Солар» (дочернее предприятие «Ростелекома», работающее в сфере информационной безопасности) выпустила новую версию брандмауэра Solar Next Generation Firewall 1.2. Представленное российским разработчиком решение относится к классу межсетевых экранов нового поколения (NGFW). Программный комплекс обеспечивает защиту корпоративной сети от сетевых атак и вредоносного ПО, а также управление доступом к веб‑ресурсам. Продукт устанавливается в разрыв трафика и проверяет все проходящие через него пакеты данных. При этом механизмы защиты Solar NGFW работают параллельно, но каждый по своим базам сигнатур и правил. Это обеспечивает комплексную проверку трафика на соответствие политике безопасности.

Принцип работы Solar NGFW (источник изображения: rt-solar.ru) В Solar NGFW 1.2 реализованы возможности детальной настройки сетевых интерфейсов через графический веб-интерфейс. В частности, в рабочее окружение IT-администратора был добавлен раздел «Сетевые интерфейсы», в котором отображаются как Ethernet-интерфейсы, которые добавляются автоматически, так и VLAN-интерфейсы, требующие ручной настройки. Предусмотрены отображение статусов «подключен», «не подключен», «промежуточный», оповещающий об отсутствии подтверждения перехода в другой режим, а также вызов подробной информации по каждому интерфейсу, обновляющейся каждую минуту. Ранее такие настройки были возможны только через командную строку.

Место Solar NGFW в IT-инфраструктуре (источник изображения: rt-solar.ru) Меню системы предотвращения вторжений было дополнено вкладкой «Наборы сигнатур», позволяющей своевременно загружать сведения об актуальных угрозах безопасности. Система предлагает два вида действий: добавление нового набора или обновление уже имеющегося в системе. Поддерживается редактирование информации о категориях киберугроз, а также работа как с собственными сигнатурами, так и с экспертизой центра исследования киберугроз Solar 4RAYS. «В этом релизе мы сделали упор на внутренние архитектурные доработки, которые закладывают фундамент для серьёзных улучшений в течение года. Мы провели ряд работ по оптимизации архитектуры системы и её отдельных компонентов, что повысило общую скорость и стабильность работы. Помимо этого, заметным внутренним изменением стало добавление возможности настройки отказоустойчивой пары, что сделало конфигурирование обоих устройств кластера удобнее», — отмечают разработчики продукта.

26.04.2024 [18:25], Руслан Авдеев

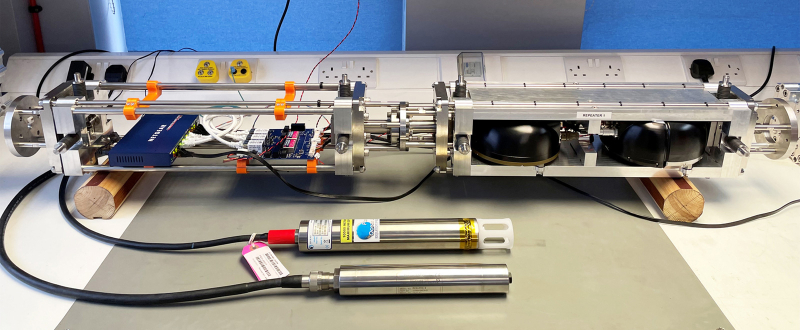

Великобритания и Новая Зеландия задействуют подводные оптические кабели для распознавания землетрясений и цунамиНациональная физическая лаборатория Великобритании (National Physical Laboratory, NPL) совместно с новозеландской Лабораторией стандартов измерения (Measurement Standards Laboratory, MSL) заключили соглашение, в рамках которого подводный интернет-кабель будет применяться для регистрации признаков землетрясений и цунами в Тихом океане и сбора данных об океанских течениях. По данным Datacenter Dynamics, новая система не требует дополнительного оборудования или инфраструктуры. Благодаря сверхточным оптическим измерениям учёные смогут использовать существующую ВОЛС для сбора данных об окружающей среде в режиме реального времени. Она даже поможет предупреждать население тихоокеанского бассейна о приближении цунами. Испытания пройдут в 2024 году на участке кабеля Southern Cross NEXT протяжённостью 3876 км на дне Тасманского моря между Новой Зеландией и Австралией. Общая протяжённость кабеля Southern Cross NEXT составляет 13,7 тыс. км, посадочные станции имеются на Фиджи, в Австралии, Новой Зеландии, Калифорнии, в Кирибати и Токелау. По словам учёных, Тихий океан представляет собой зону с высокой сейсмической активностью, идеальную для тестирования подобных технологий. В будущем аналогичные решения можно будет применять по всему миру. Потенциально они также могут использоваться для изучения геологии океанского дна и климатических изменений. Технология на основе квантовых разработок впервые была подготовлена NPL в 2021 году и тогда же испытана в Атлантическом океане на участке кабеля между Канадой и Великобританией протяжённостью 5960 км. Проект стал частью более масштабного соглашения о сотрудничестве между Великобританией и Новой Зеландией (Research, Science, and Innovation Agreement), подписанного в июле 2022 года. Это не первый проект, предусматривающий распознавание землетрясений с помощью оптоволоконных кабелей. Ещё одной технологией являются ретрансляторы SMART, поддерживающие сбор и трансляцию данных для учёных и правительств. Как сообщают власти Португалии, система CAM2, которая заработает в 2024 году, будет оснащена сенсорами SMART. В 2023 году Subsea Data Systems завершила создание прототипа SMART для производителя кабелей ASN — они тоже позволяют предупреждать о землетрясениях и цунами. Ранее в этом году кабель с поддержкой SMART-технологий внедрила в Ионическом море Güralp Systems. В феврале 2024 года появилась информация о намерении Prima и Alcatel Submarine Networks проложить передовой многоцелевой кабель SMART от островов Новой Каледонии до Вануату в рамках проекта TAM TAM. В 2021 году сейсмологи Калифорнийского технологического института совместно с Google разработали метод распознавания землетрясений с помощью подводных кабелей с помощью анализа путешествующий сквозь волокна свет, который не требует дополнительного оборудования. Ещё во время предварительных тестов с декабря 2019 по сентябрь 2020 года исследователи университета зарегистрировали около 20 умеренных и сильных землетрясений вдоль соединяющего США с Чили кабеля Curie — включая мощное землетрясения у Ямайки в январе 2020 года.

26.04.2024 [18:25], Сергей Карасёв

Объём российского IoT-рынка превысил 35 млрд руб.Количество устройств Интернета вещей (IoT) в России достигло приблизительно 60 млн единиц. Объём рынка в денежном выражении превысил 35 млрд рублей. Такие данные обнародовал вице-премьер России Дмитрий Чернышенко в рамках II Национальной премии за вклад в развитие городского хозяйства «Умный город». По его словам, IoT-технологии и средства ИИ помогают эффективно управлять городской инфраструктурой. С 2018 года в России реализуется проект цифровизации населённых пунктов. На сегодняшний день различные цифровые решения и платформы успешно применяются более чем в 200 городах.

Источник изображения: pixabay.com Статистику по российскому рынку IoT на днях также обнародовало АО «Русатом Инфраструктурные решения» (РИР), входящее в госкорпорацию «Росатом». По оценкам, в 2023 году технологии IoT использовали как минимум 36 тыс. российских организаций, из которых почти треть (около 30 %) сосредоточены в Центральном федеральном округе. В среднем, одна компания в 2022–2023 годах тратила от 1,3 млн до 12 млн руб. на программные IoТ-решения. Чаще всего такие продукты применяются в сферах торговли, безопасности, недвижимости, строительных и инженерных услуг. По итогам 2022 года аналитики РИР оценивают рынок IoT в России с учётом ПО в 165 млрд руб. Прогнозируется, что к 2032-му затраты вырастут более чем в два раза, достигнув 350 млрд руб. В сегменте ПО показатель составит до 84,5 млрд руб., или примерно 27 % от общих расходов на IoT-продукты. Говорится, что наиболее популярными технологиями являются Bluetooth Low Energy, Long Range WAN, IPv4, ТСР MODBUS, DDS и HTTP. Менее распространёнными технологиями названы SigFox, IPv6, UDP, AMQP и COAP.

26.04.2024 [14:52], Владимир Мироненко

UserGate объявила о расширении портфеля услуг и продуктов, а также запуске центра мониторинга ИБРоссийский разработчик решений в сфере информационной безопасности UserGate объявил о расширении спектра услуг и продуктов. Портфель компании теперь включает не только решения для обеспечения безопасность сети и конечных устройств, но и средства обнаружения вторжений, услуги аудита и консалтинга, расследований кибер-инцидентов, а также центр мониторинга информационной безопасности. Новые решения были представлены компанией на V Ежегодной конференции UserGate. Также компания рассказала об обновлённой технологической стратегии и структуре корпоративного управления. Компании поделилась опытом модернизации технологических и бизнес-процессов, процедур разработки и промышленного дизайна, а также представило расширенную команду, отвечающую за новые направления развития бизнеса UserGate. Особое внимание компания уделила образовательным инициативам, направленным на ликвидацию кадрового голода в сфере ИБ и деятельности Академии UserGate, обеспечивающей обучение технических специалистов навыкам работы на оборудовании компании. Также компания объявила об открытии Технологической лаборатории UserGate, которая будет заниматься разработкой и развитием перспективных технологий. UserGate отметила, что ей удалось создать продукты, обладающие максимально возможной технологической независимостью и оптимальным сочетанием потребительских качеств, что обеспечило их коммерческий успех и возможность дальнейшего инвестирования в собственное развитие. «Мы постоянно модернизируем существующие решения, расширяем продуктовую линейку и сферу наших компетенций, чтобы обеспечить наиболее полную защиту цифровой инфраструктуры наших заказчиков от всех возможных видов угроз», — сообщил глава компании. В прошлом году UserGate выпустила два крупных обновления своей системы UGOS до версий 7.0 и 7.1, пополнила портфолио решениями UserGate SIEM и UserGate Client, представила технологию UserID, новый проприетарный движок системы обнаружения вторжений (IPS/СОВ), повысила уровень работы Центра мониторинга и реагирования (Monitoring and Response Center, MRC), включив в состав представляемых услуг аудит и консалтинг, а также расследование инцидентов. Также был значительно расширен штат инженеров, разработчиков, аналитиков, специалистов по информационной безопасности и технической поддержке. Кроме того, компания запустила собственный центр мониторинга информационной безопасности – SOC (Security Operations Center), услуги которого будут представляться по облачной модели SOC-as-a-Service.

24.04.2024 [14:30], Сергей Карасёв

Aruba Networking представила точки доступа Wi-Fi 7 для IoTКомпания HPE анонсировала точки доступа Wi-Fi 7 семейства Aruba Networking 730 Series для корпоративного сектора. Новинки, как утверждается, оптимизированы для задач Интернета вещей (IoT). Решения позволяют не только собирать данные с подключенных устройств, но и отслеживать их местоположение. Дебютировали модели HPE Aruba Networking AP-734 с внешними антеннами и HPE Aruba Networking AP-735 с внутренними антеннами. Поддерживается работа 2×2 в трёх частотных диапазонах — 2,4, 5 и 6 ГГц с каналами 20/40, 160 и 320 МГц соответственно. Максимальная заявленная канальная скорость составляет соответственно 688 Мбит/с, 2,9 Гбит/с и 5,8 Гбит/с. При этом радиомодуль 2,4 ГГц можно переключить в режим 5 или 6 ГГц. Одновременно могут быть подключены до 512 клиентов. Говорится о совместимости со стандартами 802.11a//b/g/n/ac/ac/be. В оснащение входят два модуля Bluetooth Low Energy (BLE) и Zigbee (802.15.4), а также приёмник GNSS L1/L5 с поддержкой GPS, Galileo, ГЛОНАСС и BeiDou. Упомянута технология 802.11az для отслеживания местоположения в сетях Wi-Fi: точность находится в пределах 1 м. Кроме того, предусмотрен барометрический датчик: он позволяет определять, на каком этаже здания находится устройство. Точки доступа получили новую функцию энергосбережения, которая основана на алгоритмах ИИ. Осуществлять мониторинг и управление можно посредством Aruba Central — облачной платформы для взаимодействия с сетевым оборудованием. Среди прочего упомянуты два порта USB 2.0 и два разъёма RJ-45 с поддержкой 5GbE и PoE (802.3bt Class 5, 40 Вт). Диапазон рабочих температур простирается от 0 до +50 °C. Реализованы средства обеспечения безопасности WPA3, Enhanced Open и WPA2-MPSK. В продажу точки доступа Aruba Networking 730 Series поступят в июле нынешнего года. |

|