Материалы по тегу: безопасность

|

08.04.2024 [10:55], Сергей Карасёв

Вымогатель SEXi атакует серверы VMware ESXi, требуя выкуп в сотни миллионов долларовКиберпреступники, по сообщению ресурса Dark Reading, начали использовать новый вариант программы-вымогателя Babuk под названием SEXi: этот зловред нацелен на серверы VMware ESXi. На начало апреля 2024 года известно как минимум о четырёх атаках, в рамках которых злоумышленники требуют огромный выкуп за восстановление доступа к зашифрованной информации. В частности, зловред вторгся в IT-инфраструктуру IxMetro PowerHost — чилийской компании, которая занимается дата-центрами, хостингом и пр. Вымогатель закодировал файлы на серверах жертвы, присвоив им расширение .SEXi. Сама компания уже подтвердила факт хакерского вторжения. Как именно киберпреступники получили доступ к сети IxMetro PowerHost, не ясно. Известно, что они запросили выкуп в размере $140 млн. Пострадавшая компания заявила, что платить не собирается. Между тем клиентские сервисы не работают. IxMetro PowerHost прилагает усилия по восстановлению данных из резервных копий, но предупреждает, что эти попытки могут оказаться тщетными, поскольку копии также зашифрованы. Отмечается, что атака на IxMetro PowerHost — это часть более широкой киберкампании, нацеленной на страны Латинской Америки. Известно ещё о трёх вторжениях: при этом использовались версии зловреда с именами Socotra, Formosa и Limpopo. Откуда исходят атаки, не известно. Кроме того, не ясно, крадут ли хакеры шифруемые данные с целью их последующей публикации. Эксперты отмечают, что платформа VMware ESXi является привлекательной целью для злоумышленников.

07.04.2024 [22:40], Сергей Карасёв

Oracle и Palantir предложат ИИ-решения для госсектора и предприятий

llm

oracle

oracle cloud platform

palantir

software

ии

информационная безопасность

конфиденциальность

облако

Компании Oracle и Palantir объявили о заключении партнёрского соглашения, в рамках которого планируется развитие безопасных облачных сервисов и ИИ-систем для государственных организаций и корпоративных заказчиков по всему миру. Предполагается, что совместное предложение поможет клиентам максимизировать ценность своих данных и повысить эффективность работы. В рамках соглашения распределённое облако и ИИ-инфраструктура Oracle будут использоваться в сочетании с платформами ИИ и ускорения принятия решений Palantir. Вместе с тем Palantir перенесёт рабочие нагрузки своей платформы Foundry в Oracle Cloud Infrastructure (OCI). Отмечается, что Foundry позволяет переосмыслить то, как используются данные, а также устраняет барьеры между внутренним управлением и внешним анализом информации. По условиям подписанного договора, Palantir обеспечит возможность развёртывания своих систем Gotham и Artificial Intelligence (AI) в распределённом облаке Oracle. Речь идёт о публичных и выделенных регионах Oracle Cloud, европейском суверенном облаке Oracle EU Sovereign Cloud, инфраструктурной платформе Oracle Alloy, гособлаке Oracle Government Cloud, инфраструктуре Oracle Roving Edge, а также изолированных регионах Oracle для оборонных заказчиков и спецслужб.

Источник изображения: Oracle Платформа Palantir AI, как отмечается, позволяет организациям использовать возможности больших языковых моделей (LLM) в своих корпоративных сетях и интегрировать ИИ в основные операции с максимальной безопасностью. Решение предназначено для объединения разрозненных источников данных, логических активов и прочих ресурсов в единую операционную среду. В целом, как утверждается, партнёрство Oracle и Palantir позволит организациям использовать облачные сервисы и системы ИИ с соблюдением стандартов суверенитета и безопасности. Стороны намерены совместно предоставлять и поддерживать широкий спектр услуг.

03.04.2024 [15:08], Андрей Крупин

Positive Technologies запустила сервис PT Knockin для проверки защищённости корпоративной электронной почтыКомпания Positive Technologies сообщила о запуске онлайнового сервиса PT Knockin, предназначенного для проверки защищённости корпоративной электронной почты. PT Knockin имитирует действия злоумышленников по проникновению в IT-инфраструктуру организации и симулирует e-mail-атаки с помощью обезвреженного вредоносного программного обеспечения, популярного у киберпреступников. Для оценки защищённости электронной почты достаточно ввести корпоративный e-mail-адрес на странице веб-сервиса и авторизоваться. В течение нескольких минут PT Knockin выдаст вердикт о результативности имеющихся в компании средств защиты почты, а также приведёт рекомендации по устранению выявленных недостатков.

Источник изображения: rawpixel.com / freepik.com Сервис PT Knockin предоставляется Positive Technologies в форматах бесплатной и платной версий. Коммерческая редакция предлагает больше образов обезвреженного вредоносного ПО для тестирования, а также дополнительные возможности, среди которых — добавление собственных семплов злонамеренного софта, расширенные рекомендации по настройке средств защиты информации, отправка писем с нагрузкой по расписанию, выбор методов доставки и упаковки файлов с полезной нагрузкой, использование собственных доменов для рассылок, назначение автоматических проверок по выходу новых образцов, подписка на новые образцы и ранний доступ (в течение 12 часов) к экспертизе Рositive Тechnologies. «Каждый вендор защитного ПО обязан проверять, «атаковать» собственные продукты, делая это на постоянной основе. Иначе он не принесёт реальную защищённость своим клиентам. PT Knockin — ещё один элемент реализации этой стратегии, цель которой — создавать продукты, приносящие реальный результат. Мы не только предоставляем PT Knockin своим клиентам, но и активно используем сервис для проверки собственных разработок, например, PT Sandbox», — отмечают разработчики Рositive Тechnologies.

02.04.2024 [15:49], Андрей Крупин

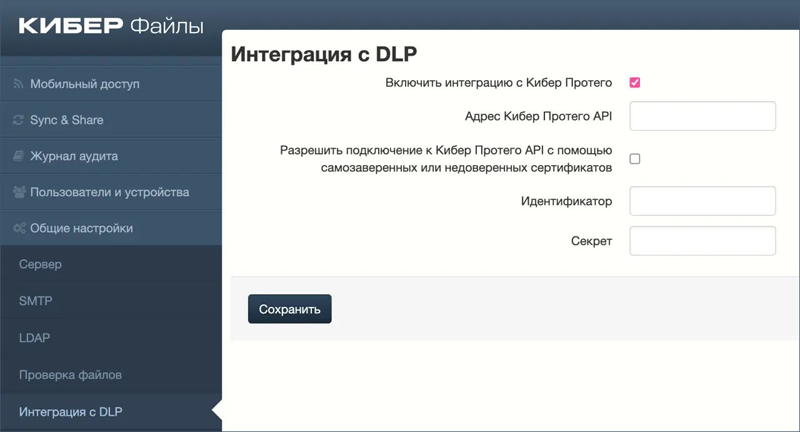

Обновление DLP-системы «Кибер Протего»: развитие аналитических инструментов и интеграция с «Кибер Файлами»Компания «Киберпротект» сообщила о выпуске новой версии программного комплекса «Кибер Протего» 10.2. «Кибер Протего» относится к классу решений Data Loss Prevention (DLP) и представляет собой инструмент для защиты от утечек данных с рабочих станций, серверов и виртуальных сред. Продукт поддерживает клиентские ОС Windows, Linux и macOS, серверы под управлением Windows Server, а также платформы виртуализации и VDI-системы Microsoft, Citrix Systems, VMware и Oracle. Особенностью комплекса является модульная архитектура с опционально лицензируемыми функциональными компонентами и единым унифицированным управлением, что позволяет клиентам выбирать оптимальную конфигурацию DLP-решения в соответствии с требованиями к обеспечению безопасности IT-инфраструктуры и бюджетом.  Одним из ключевых изменений «Кибер Протего» 10.2 стала реализация кроссплатформенного веб-сервера, управляемого с помощью веб-консоли. Сервер, доступный для операционных систем Windows Server (версии 2012 и новее) и «Альт Сервер» (10.0 и новее), позволяет создавать статистические отчёты на основе единого архива событий независимо от типа используемой версии СУБД (MSSQL, PostgreSQL, Postgres Pro, Jatoba), а также проводить анализ инцидентов, используя единый список событий, сформированный из журналов событийного протоколирования и теневого копирования. Ролевая модель обеспечивает возможность создания и назначения пользователям собственных ролей в зависимости от решаемых ими задач, позволяет не только ограничить доступ к различным разделам веб-консоли, но и защитить конфиденциальные данные. В новой версии DLP-системы также добавлена интеграция с решением для безопасного файлового обмена и синхронизации «Кибер Файлы» как на стороне агента, так и на стороне сервера. Теперь помимо облачных файлообменных сервисов стало возможно контролировать доступ пользователей к корпоративному серверу «Кибер Файлов», в том числе с использованием инструментов анализа содержимого передаваемых данных в режиме реального времени. Кроме того, реализован контроль отечественного мессенджера TamTam и актуальной версии мессенджера WhatsApp. Агент «Кибер Протего» теперь позволяет избирательно ограничивать доступ пользователей к этим средствам коммуникации, а также задействовать возможности событийного протоколирования, теневого копирования, тревожных оповещений (алертов) и правил, основанных на анализе содержимого в режиме реальном времени. Такие же возможности реализованы для контроля веб-доступа к почтовому сервису Mailion.

02.04.2024 [13:19], Андрей Крупин

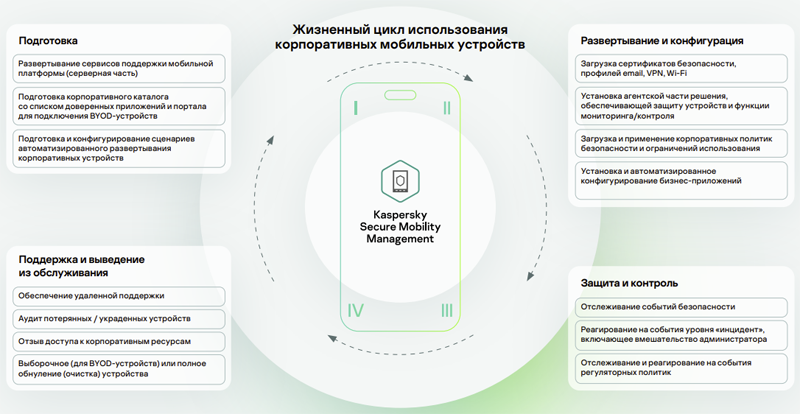

«Лаборатория Касперского» обновила решение для управления корпоративными мобильными устройствами«Лаборатория Касперского» выпустила новую версию программного решения Kaspersky Secure Mobility Management, предназначенного для удалённого управления жизненным циклом и безопасностью мобильного парка предприятий. Kaspersky Secure Mobility Management ориентирован на крупные организации, активно использующие в бизнесе более ста мобильных устройств одновременно. Решение поддерживает различные сценарии использования гаджетов (в том числе — удалённую поддержку, аудит потерянных или украденных устройств) и обладает широкой функциональностью с точки зрения киберзащиты. Среди возможностей — обнаружение вредоносных программ, антифишинг, антиспам, веб-контроль, контроль программ и устройств, отслеживание событий безопасности, реагирование на инциденты, отслеживание и реагирование на события регуляторных политик (compliance), загрузка сертификатов безопасности и пр.

Источник изображения: «Лаборатория Касперского» В обновлённое решение добавлены возможности для тонкой настройки функциональности корпоративного устройства, в их числе изменение параметров работы с беспроводными сетями, ограничение звонков, SMS, набора приложений, отслеживание смены или добавление новой SIM-карты. Стала доступной удалённая конфигурация установленных приложений для платформ Android и iOS. Также было расширено управление функциями рабочего профиля для того, чтобы ещё надёжнее отделить корпоративные данные и настройки от личных. Среди добавленных опций — дополнительные ограничения на передачу информации из рабочего профиля, парольные политики с устанавливаемыми критериями сложности, выдача специальных разрешений приложениям рабочего профиля и их удалённая настройка, а также возможность блокировки корпоративного профиля. В числе прочего в Kaspersky Secure Mobility Management появилась функция геофенсинга: теперь можно не только отслеживать местоположение устройств, но и устанавливать границы их разрешённого функционирования. Данная опция поможет, к примеру, обеспечить безопасность режимных объектов, чтобы при необходимости включался запрет на звонки или использование камеры. Дополнительно были расширены возможности работы с сертификатами — стала доступной такая опция, как автоматическая выписка, доставка и установка сертификатов безопасности при подключении к серверу управления. Каждый сертификат генерируется персонально под пользователя. Функциональность работает как с Microsoft Certification Authority, так и с отечественными службами сертификатов. Также стало возможным автоматически удалять корпоративные данные с устройства, если сотрудник покинул компанию.

31.03.2024 [22:41], Александр Бенедичук

Время сверить версии: в Linux выявлена изощрённая атака на цепочку поставокВ xz/liblzma выявлен вредоносный код, направленный на получение несанкционированного удаленного доступа по SSH (бэкдор) и исполнение команд (CVE-2024-3094). Зловред был внедрён в версии 5.6.0 и 5.6.1 и, как передаёт OpenNet, успел попасть в сборки и репозитории Gentoo, Arch Linux, Debian sid/unstable, Fedora Rawhide/40-beta, openSUSE factory/tumbleweed, LibreELEC, Alpine edge, Solus, CRUX, Cygwin, MSYS2 mingw, HP-UX, Homebrew, KaOS, NixOS unstable, OpenIndiana, Parabola, PCLinuxOS, OpenMandriva cooker и rolling, pkgsrc current, Slackware current, Manjaro, Void Linux. Впрочем, далеко не везде бэкдор может быть активирован. Ситуацию усугубляет то обстоятельство, что разработчик, оказавшийся под подозрением, в последние годы принимал участие и в смежных проектах сообщества. Поэтому нет оснований для доверия исходному коду xz до выяснения всех деталей и последствий произошедшего. В частности, соответствующий репозиторий на GitHub уже заблокирован с сообщением: «Доступ к этому репозиторию был заблокирован сотрудниками GitHub из-за нарушения условий предоставления услуг GitHub». Тем, кто успел получить инфицированные варианты ПО, рекомендуется откатиться до версий 5.4.6 или 5.4.1. Последний вариант более предпочтителен, так как эта версия была сформирована предыдущим сопровождающим. Сама атака оказалась очень изощрённой, а на её реализацию ушло приблизительно два года. Проблему практически случайно обнаружил разработчик, обративший внимание на необычное замедление (разница в 0,5 с) работы ssh-сервера. Следить за развитием ситуации можно на сайте проекта. А версии пакетов xz в разных проектах можно отслеживать в Repology.

30.03.2024 [22:05], Александр Бенедичук

BIS: 17 тыс. непропатченных Exchange-серверов в Германии только и ждут, чтобы их взломалиФедеральное ведомство по информационной безопасности Германии (BIS) выпустило срочное предупреждение о ненадлежащем обновлении серверов Microsoft Exchange в стране, передает The Register. BIS утверждает, что из примерно 45 тыс. общедоступных серверов Exchange в Еврозоне не менее 17 тыс. таких серверов в Германии имеют по крайней мере одну критическую уязвимость. 12 % из них работают под управлением уже неподдерживаемых версий, таких как Exchange 2010 и 2013, и еще около 25 % используют Exchange 2016 и 2019, но не имеют жизненно важных обновлений. «Факт существования в Германии десятков тысяч уязвимых установок такого ПО не должен иметь место», — предупредила Клаудия Платтнер (Claudia Plattner), глава BSI, упрекнув частные и государственные организации в халатном отношении к ИТ-системам, своим и чужим данным, а также призвав немедленно озаботиться вопросами информационной безопасности.

Источник изображения: unsplash.com BIS пытается заставить немцев внести исправления как можно раньше. Буквально на прошлой неделе принадлежащая Google компания Mandiant предупредила, что немецкие политики подвергаются атакам со стороны российской (по мнению Mandiant) команды Cozy Bear. Особую озабоченность вызывает уязвимость CVE-2024-21410, связанная с повышением привилегий, которую Microsoft закрыла в прошлом месяце. По данным немецких исследователей, эта дыра всё ещё может присутствовать в 48 % серверов Exchange в стране, посколько применение патча против неё не так тривиально. BIS теперь ежедневно рассылает сетевым провайдерам электронные письма с напоминаниями о необходимости защиты любой уязвимой системы. В них говорится, что преступники ищут возможности воспользоваться уязвимостями. «Большинству уязвимостей уже несколько месяцев и патчи против них доступны», — сообщил The Register представитель BIS. «Даже если администраторы не несут ответственности за качество ПО (за это отвечает Microsoft), они должны реагировать быстро и последовательно». Промедление в данном вопросе может иметь разрушительные последствия.

30.03.2024 [15:05], Андрей Крупин

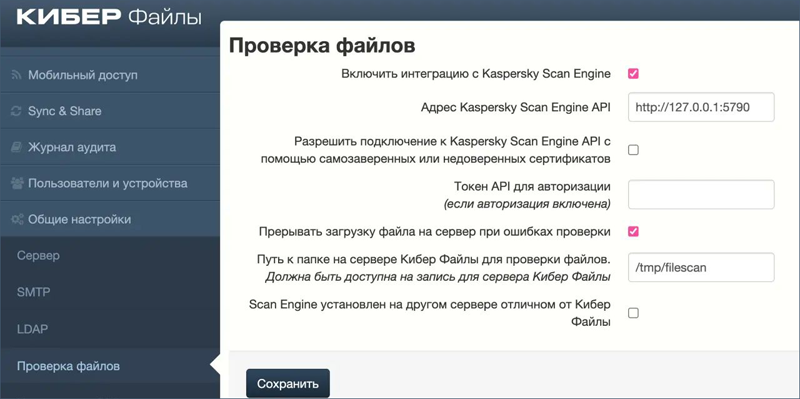

Корпоративное решение «Кибер Файлы» получило поддержку российских ОС«Киберпротект», российский разработчик программного обеспечения для резервного копирования и восстановления данных, выпустил новую версию системы для синхронизации и обмена файлами «Кибер Файлы» 9.0. «Кибер Файлы» — это решение для защищённого доступа, синхронизации и совместного использования файлов в корпоративной среде и за её пределами. Продукт позволяет IT-отделу организации контролировать безопасность передаваемого контента и соблюдение нормативных требований.  В новой версии программного комплекса реализована возможность развёртывания решения на серверах под управлением российских операционных систем «Альт Сервер» 10, «Ред ОС Сервер» 7.3 и Astra Linux Server 1.7, интеграция с DLP-комплексом «Кибер Протего» для контроля и защиты загружаемых данных, расширен выбор систем для онлайн-редактирования документов, а также проведены работы для повышения удобства использования продукта и его производительности.  В дополнение к этому стало возможным использовать решение Kaspersky Scan Engine для проверки всех загружаемых данных на наличие киберугроз. Также реализована функция передачи событий из журнала аудита в SIEM-системы с использованием протокола Syslog для тех, кто отслеживает инциденты безопасности в корпоративной сети с помощью таких систем.

28.03.2024 [14:50], Сергей Карасёв

Canonical увеличила срок поддержки LTS-релизов Ubuntu до 12 летКомпания Canonical объявила о том, что срок поддержки LTS-релизов Ubuntu продлевается ещё на два года — до 12 лет. Новая модель выпуска обновлений будет распространяться на платформу Ubuntu 14.04 LTS и более поздние LTS-редакции, которые выходят раз в два года. В октябре 2023-го Canonical сообщила, что пользователи Ubuntu смогут получать обновления безопасности и другие критические апдейты ОС в течение десятилетнего периода. При этом срок стандартной поддержки составляет пять лет, тогда как дополнительный период приобретается в рамках платной опции Expanded Security Maintenance (ESM). Поддержка Ubuntu 14.04 LTS должна была истечь в апреле 2024 года, но в соответствии с новой схемой она продлится до апреля 2026-го. Основная поддержка, как и прежде, предоставляется в течение пятилетнего срока. Ещё семь лет будут доступны пользователям сервиса Ubuntu Pro. В частности, дополнительные два года поддержки можно приобрести в рамках опции Legacy Support. «Благодаря Legacy Support мы даём организациям возможность поддерживать их операционные потребности и инвестиции в открытый исходный код, гарантируя, что системы будут получать обновления безопасности в течение многих лет», — говорит Максимилиан Морган (Maximilian Morgan), вице-президент по технической поддержке Canonical. Таким образом, Ubuntu 16.04 LTS будет получать поддержку до 2028 года, Ubuntu 18.04 LTS — до 2030-го, Ubuntu 20.04 LTS — до 2032-го и т.д. Стоимость новой услуги Canonical пока не раскрывает.

27.03.2024 [11:58], Андрей Крупин

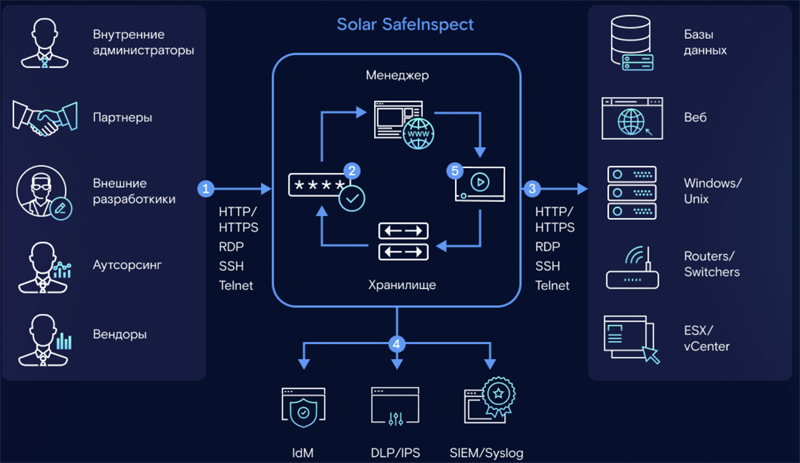

Система управления привилегированным доступом Solar SafeInspect получила множество доработокКомпания «Солар» (дочернее предприятие «Ростелекома», работающее в сфере информационной безопасности) сообщила о выпуске новой версии системы управления привилегированным доступом Solar SafeInspect 2.4.4. Solar SafeInspect относится к классу решений Privileged Access Management (PAM) и помогает организациям снижать риск угроз, которые связаны с действиями привилегированных пользователей, имеющих доступ к важным данным и IT-активам. Продукт собирает сведения обо всех действиях администраторов, происходящих в сети, и сохраняет их для последующего просмотра с целью аудита и расследования инцидентов.

Схема работы Solar SafeInspect В обновлённой версии Solar SafeInspect появилась возможность ограничивать рабочее время для привилегированных пользователей в соответствии с графиком их работы и доработан внутренний модуль видео, который используется для записи выполняемых на контролируемых устройствах действий — ускорена генерация видео, уменьшен размер видеофайла и улучшено качество изображения. Также была улучшена поддержка протокола PowerShell TLS, реализован режим сопоставления пользователей для расширенного контроля доступа и добавлена возможность просмотра XML-данных непосредственно со страницы подключения. Для повышения информативности журналов событий работы системы вся информация, сохраняющаяся в процессе логирования данных, теперь предоставляется в расширенном формате. Кроме того, были расширены настройки параметров паролей для локальных пользователей и администраторов и обновлены разделы парольных политик. Повысить меры безопасности и общую производительность программного комплекса позволило внесение нескольких технологических улучшений, включая завершение перехода на Python3, в том числе для работы с API, введение нового требования к проверке имени коллектора и замену криптографических библиотек для RDP-подключений с использованием TLS 1.2. |

|