Материалы по тегу: ddos

|

19.01.2024 [14:55], Владимир Мироненко

В 2023 году больше всего выросло количество DDoS-атак на российские телеком-сферу, транспортный и государственный секторыВ 2023 году количество DDoS-атак на российские компании заметно выросло. По данным StormWall рост составил 29 % год к году, что, по мнению экспертов, было связано с повышенной активностью хактивистов в первой половине прошлого года, а также стремлением хакеров обогатиться с помощью шантажа и вымогательства в IV квартале. Больше всего выросло количество атак на предприятия телеком-сферы, транспортной отрасли и госсектора. Как сообщает StormWall, в 2023 году число DDoS-атак на телеком-компании выросло год к году на 92 %, на транспортные организации — на 38 %, на государственные сервисы — на 34 %. Рост атак на телеком-сферу связан с тем, что у региональных телеком-компаний не было профессиональной защиты от многовекторных DDoS-атак, чем не преминули воспользоваться хактивисты в III квартале. А транспортная сфера и госсектор подвергались атакам хактивистов в течение всего года.

Источник изображения: Tumisu/Pixabay Также эксперты StormWall зафиксировали рост на 28 % числа DDoS-атак на ретейл, на 26 % — на сферу развлечений и на 23 % — финансовый сектор. Наиболее сильные всплески атак на ретейл были зафиксированы в IV квартале в ходе Черной пятницы и подготовки к Новому году. Атаки хактивистов на сферу развлечений и на финансовый сектор продолжались в течение всего года во всех регионах России. Число DDoS-атак в прошедшем году на энергетическую отрасль увеличилось год к году на 19 %, на нефтяную сферу — на 17 %, а на производственные компании — на 7 %. В других отраслях рост атак был незначительным.

25.12.2023 [12:45], Сергей Карасёв

В 2024 году ожидается резкий рост количества DDoS-атак на российские компанииПо оценкам EdgeЦентра, провайдера облачных и edge-решений, в 2023 году количество кибератак на российские компании и организации увеличилось на 300 % по сравнению с 2022-м. Согласно прогнозу экспертов, который приводит газета «Коммерсантъ», в 2024-м ситуация продолжит ухудшаться, что связано со сформировавшейся геополитической обстановкой. Специалисты EdgeЦентра подсчитали, что в уходящем году кибернападениям подверглись более 50 крупных предприятий РФ из различных отраслей — транспортной сферы, государственного и финансового секторов. В общей сложности проведены свыше 130 тыс. DDoS-атак на российские компании средней продолжительностью 15 минут. Самая продолжительная вредоносная кампания длилась примерно восемь суток. Более 500 DDoS-атак имели мощность, превышающую 100 Гбит/с.

Источник изображения: pixabay.com Эксперты EdgeЦентра полагают, что в 2024 году число DDoS-атак на российский бизнес подскочит как минимум на 400 % в годовом исчислении. Наблюдающаяся тенденция объясняется прежде всего сложной геополитической ситуацией. «Лаборатории Касперского» добавляет, что в 2024-м на фоне потрясений может вырасти количество атак, спонсируемых государствами. Их целью обычно является кража или шифрование данных, разрушение IT-инфраструктуры, кибершпионаж и киберсаботаж. В целом, по данным «Лаборатории Касперского», за последние два года подавляющее большинство организаций в России (69 %) пострадали как минимум от одного инцидента кибербезопасности. Причём больше половины из них (58 %) оцениваются как критические. «Лаборатория Касперского» полагает, что в условиях стремительного развития ИИ и больших языковых моделей в 2024 году будут возникать новые сложные уязвимости.

21.11.2023 [08:21], Сергей Карасёв

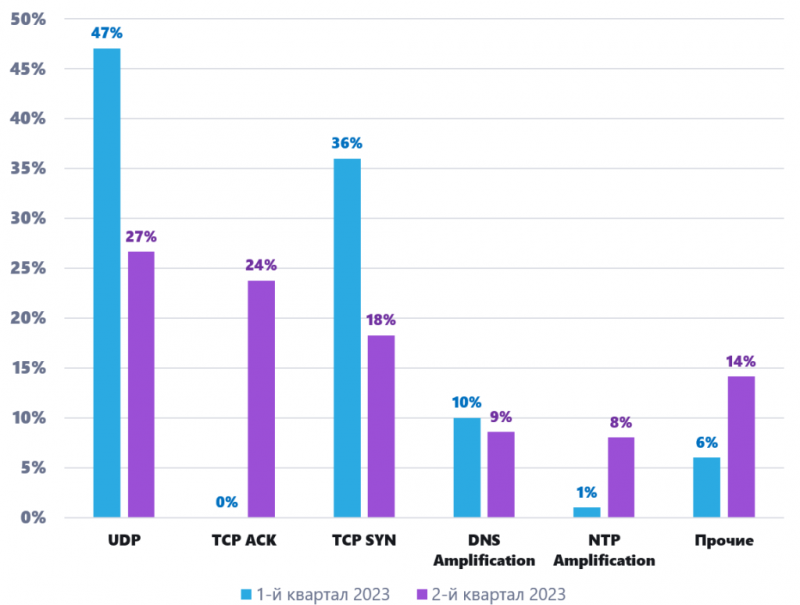

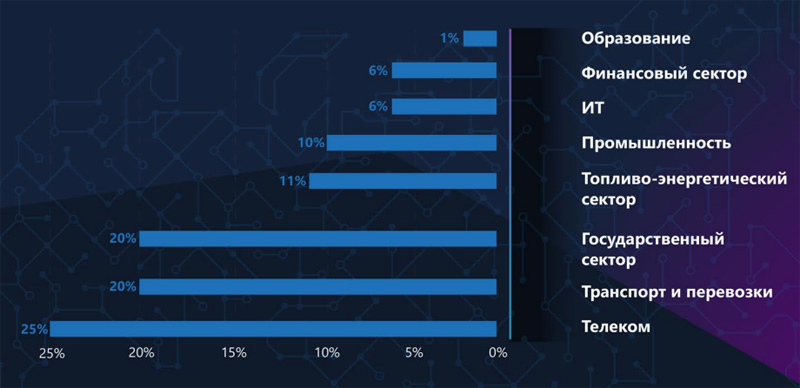

Две трети DDoS-атак в России приходится на телеком-операторов, транспорт и госсекторКомпания «Гарда» обнародовала результаты исследования, в ходе которого изучались ландшафт и особенности DDoS-атак в России в III квартале 2023 года. Аналитики зафиксировали рост интенсивности атак, реализующих TCP-флуд. В результате, увеличивается количество нападений на сервисы. В отчёте говорится, что по сравнению со II четвертью текущего года значительно выросла доля TCP SYN-флуда, достигнув 60 %. На втором месте в рейтинге наиболее распространённых DDoS-атак с показателем 20 % находится TCP ACK-флуд. UDP-флуд занимает третью позицию: при этом его доля сократилась с 27 % до 13 %. На атаки типа DNS Amplification пришлось 3 %, тогда как доля NTP Amplification упала с 9 % до 1 %.

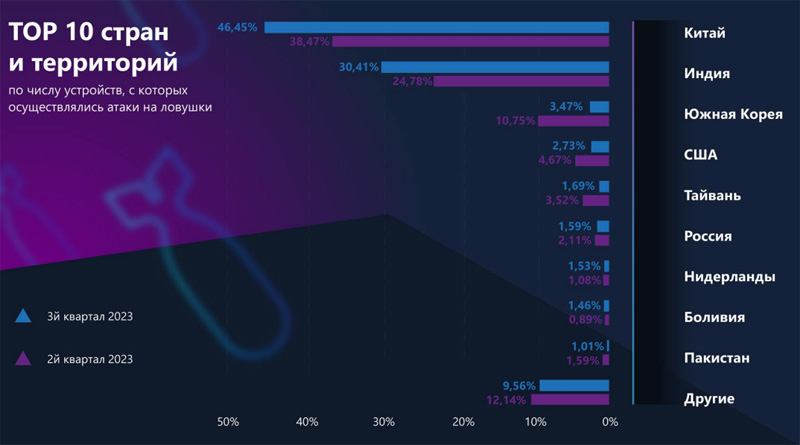

Источник изображений: «Гарда» В III квартале 2023 года с наибольшим количеством DDoS-атак столкнулись российские телекоммуникационные компании: на них пришлось приблизительно 25 % всех подобных нападений. Далее следуют сегмент транспорта/перевозок и государственный сектор с 20 % каждый. Таким образом, на эти три сферы приходится в общей сложности примерно две трети всех DDoS-атак — 65 %. Сравнительно высокие показатели отмечаются по топливно-энергетическому комплексу (11 %) и промышленности (10 %), что может говорить о попытке воздействия на сектор реальной экономики. Шестое и седьмое места занимают IT-сфера (6 %) и финансовый сектор (6 %), которые также являются традиционными целями злоумышленников. Далее идёт образование с 1 %.  В рейтинге стран, из которых атакуют российские ловушки (речь о попытках захватить управление ловушкой и расширении ботнет-сетей), по-прежнему лидирует Китай с показателем 46,45 %. Индия увеличила значение до 30,41 % (против 24,78 % во II квартале 2023 года), тогда как Южная Корея показала значительное снижение, сократив долю до 3,5 %. Далее следуют США и Тайвань — 2,7 % и 1,7 % соответственно.

11.11.2023 [15:33], Владимир Мироненко

С начала 2024 года к общероссийской системе противодействия DDoS-атакам подключат 160 государственных и иных организацийВ России запустили тестирование системы противодействия DDoS-атакам на основе ТСПУ, а с начала 2024 года к этой системе должны подключиться 160 организаций. К созданию системы приступили этим летом, когда Роскомнадзором был объявлен тендер на её развитие стоимостью 1,4 млрд руб. В частности, требовались доработка ПО ТСПУ, создание координационного центра по защите от DDoS-атак, поставка оборудования и передача права использования соответствующего ПО. Перечень организаций, которые будет необходимо подключить к системе, определяется совместно с Минцифры, ФСТЭК России и другими заинтересованными ведомствами. В Роскомнадзоре сообщили «Коммерсанту», что к системе подключаются государственные организации, компании финансового и транспортного сектора, энергетики, СМИ и операторы связи.

Источник изображения: Pixabay Источник «Коммерсанта» выразил сомнения в эффективности системы на основе ТСПУ, поскольку она только отслеживает паттерны вредоносных пакетов в трафике. Если эти показатели меняются, то система становится бесполезной. Хотя это лучше, чем полное отсутствие защиты от DDoS-атак, конкуренцию профессиональным решениям такая система составить не сможет, заявил собеседник «Коммерсанта».

17.10.2023 [11:59], Владимир Мироненко

StormWall: в III квартале главной целью хакеров в России были критически важные отраслиСогласно исследованию аналитического центра StormWall, проведённому в России и других странах, общее число DDoS-атак в России в III квартале 2023 года уменьшилось год к году на 28 %, что объясняется снижением активности в последнее время политически мотивированных хактивистов. Основной целью DDoS-атак хакеров были критически важные отрасли, такие как госсектор (32 % всех атак в России), финансовая отрасль (21 %), транспортная сфера (14 %), то есть злоумышленники стремились причинить наибольший вред экономике страны и создать проблемы для населения, считает StormWall.

Источник изображений: StormWall Также хакеры атаковали российский ретейл (7 % всех атак), сферу развлечений (5 %), энергетический сектор (4 %), нефтяные компании (3 %), производство (2 %) и остальные отрасли (1 %). В связи с концентрацией хактивистов на более важных отраслях, в этом году обошлось без традиционного всплеска атак на ретейл во время подготовки к новому учебному сезону. Сравнивая с прошлым годом, аналитики StormWall отметили снижение DDoS-атак на ключевые отрасли России: на финансовую отрасль — на 38 %, на государственный сектор — на 26 %, на ретейл — на 22 %, на телекомммуникационную сферу — на 18 %, на индустрию развлечений — на 16 %, на сферу образования на — 12 %. Ситуация в мире и России заметно отличаются. По данным StormWall, число DDoS-атак в мире в III квартале 2023 года увеличилось год к году на 43 %. Больше всего атак на планете было зафиксировано на госсектор (26 % от общего числа атак в мире), финансовую сферу (21 %) и сферу развлечений (17 %). Самый значительный рост числа атак наблюдался в государственной сфере (136 %), развлекательной индустрии (117 %) и транспортной сфере (86 %). Финансовые организации подвергались DDoS-атакам больше на 38 %, телеком-сфера — на 32 %. Для организации DDoS-атак злоумышленники в разных странах использовали прогрессивные инструменты. В частности, активно применяли комплексные атаки, а также ботнеты, состоящие из нескольких вредоносных программ. На глобальном уровне отмечен всплеск DDoS-атак на DNS-серверы, вызвавший большие проблемы для компаний: серверы не могли обрабатывать поступающие запросы. Как следствие, у пользователей были проблемы с доступом к сайтам и онлайн-сервисам.

11.10.2023 [23:37], Руслан Авдеев

Интернет пережил крупнейшую в истории DDoS-атаку из-за уязвимости нулевого дня HTTP/2 Rapid ResetКасающаяся большинства информационных интернет-систем уязвимость, получившая название HTTP/2 Rapid Reset (CVE-2023-44487), стала причиной беспрецедентной DDoS-атаки, самой масштабной во всей истории Сети. Как сообщает Dark Reading, фактически речь идёт о новой главе в эволюции DDoS-угроз. Эксперты ожидают экспоненциального роста уровня атак, масштаб которых будет удваиваться примерно каждые 18 месяцев. Серии атак по несколько минут каждая регистрировались 28 и 29 августа, за ними наблюдали AWS, Cloudflare и Google Cloud. Речь шла о кибернападениях на облачных и инфраструктурных провайдеров. Известно, что лазейкой послужил баг в протоколе HTTP/2, использующемся приблизительно в 60 % веб-приложений. IT-гиганты, наблюдавшие за ситуацией, координировали действия с другими облачными провайдерами, сервисами по обеспечению интернет-инфраструктуры, а также компаниями, занимающимися защитой от киберугроз.

Источник изображения: Lewis Kang'ethe Ngugi/unsplash.com Как заявили в Cloudflare, HTTP/2 является фундаментальным элементом работы интернета вообще и большинства сайтов в частности. Атака позволила генерировать сотни тысяч запросов за раз, после чего немедленно отменять их, перегружая сайты и выводя из строя всё, что использует протокол HTTP/2. На пике Cloudflare регистрировала более 201 млн запросов в секунду. Google в то же время регистрировала по 398 млн запросов в секунду, в 7,5 раз больше, чем во время любой другой атаки против её ресурсов. AWS — 155 млн запросов, направленных на сервис Amazon CloudFront. При этом в ходе августовского инцидента применялся довольно скромный ботнет из приблизительно 20 тыс. узлов — оружие оказалось довольно эффективным с учётом того, что регулярно наблюдаются более масштабные сети, иногда включающие миллионы машин. Хотя эффект от атаки оказался не столь сокрушительным, как, вероятно, надеялись её организаторы, владельцам интернет-проектов стоит уделить соответствующим угрозам особое внимание, поскольку речь идёт о гонке на опережение — злоумышленники состязаются с разработчикам защиты. Владельцам ресурсов и сервисов рекомендуется оценить уровень защищённости своих систем от DDoS-атак и немедленно устранить уязвимость, применив патчи к серверам и иным сервисам и приложениям. Наконец, в качестве последнего средства допускается отключение HTTP/2 и также уязвимого HTTP/3 — при этом стоит помнить, что даунгрейд до HTTP/1.1 неизбежно снизит производительность.

20.09.2023 [00:15], Татьяна Золотова

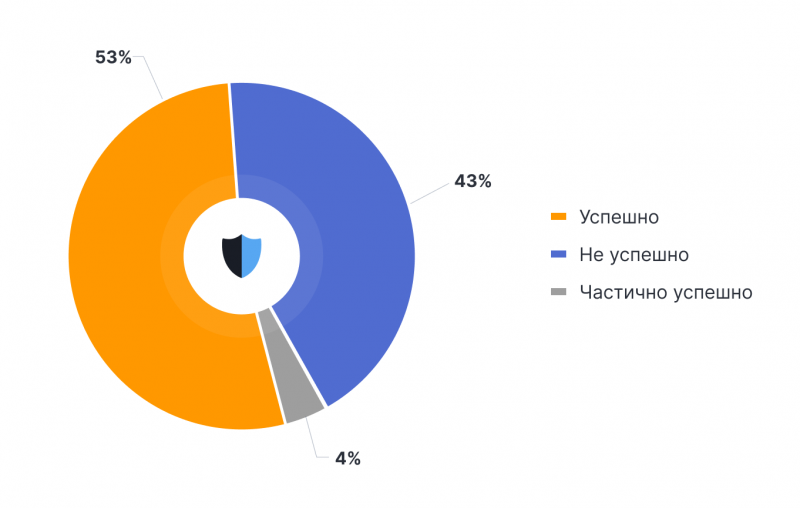

Защита не спасает: больше половины DDoS-атак на российские компании оказались эффективныПо данным экспертов Stormwall, с 1 июня по 31 августа 2023 года 53 % DDoS-атак на российские организации оказались успешными и блокировали работу всех внешних онлайн-ресурсов. Еще 4 % инцидентов являются частично успешными, нарушая работу только некоторых внешних ресурсов. Оставшиеся 43 % атак не причинили вреда компаниям. В финансовом секторе 78 % инцидентов оказались успешными, а частично успешными — 2 % от общего количества атак. На ИТ-компании успешными оказались 74 % кибернападений и 2 % — частично успешными. В сфере образования зафиксировано 51 % успешных атак и 1 % частично успешных. В госсекторе успешные атаки составляют 32 %, частично успешные — 3 %. В сфере развлечений — 36 % и 2 % соответственно, в ритейле — 26 % и 1 % соответственно. Как сообщали ранее в Stormwall, из тех компаний, которые используют защиту, 90 % уже применяют профессиональные российские решения, полностью отказавшись от зарубежных аналогов. Вместе с тем примерно 12 % компаний из рейтинга ТОП-500 не имеют никакой специализированной защиты от DDoS-атак. В основном это предприятия из производственного сектора, строительной отрасли и транспортной сферы. Для создания ботнетов хакеры активно используют IoT-устройства и виртуальные частные серверы (VPS). В целом, на Россию во втором квартале 2023 года пришлось 5,3 % всех DDoS-атак, зарегистрированных в мире. По этому показателю РФ оказалась на восьмом месте. В тройку самых атакуемых стран вошли США (16,2 %), Индия (12,8 %) и Китай (10,4 %).

30.08.2023 [13:53], Сергей Карасёв

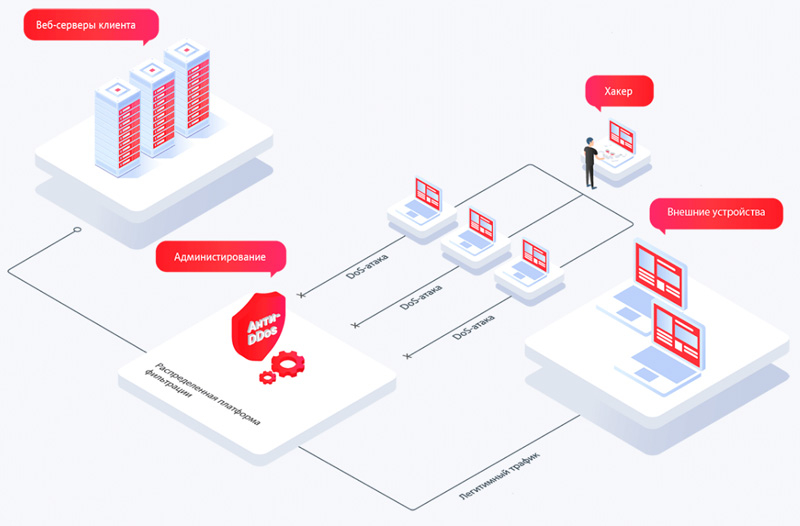

Qrator Labs защитит клиентов облака CloudMTS от DDoS-атакОблачный провайдер CloudMTS запустил сервис для защиты от DDoS-атак на базе партнерской платформы Qrator Labs. Система ограждает приложения и веб-ресурсы от действий злоумышленников вне зависимости от их географического расположения или сложности организованной киберкампании. По оценкам Qrator Labs, количество DDoS-атак на российские предприятия и организации продолжает устойчиво расти, что отчасти объясняется сложившейся геополитической обстановкой. За первые шесть месяцев 2023 года общее число таких нападений выросло на 40 %. Во II квартале больше всего от DDoS-атак пострадал финансовый сегмент, на долю которого пришлось 44,34 % атак. Далее идут сферы электронной коммерции и онлайн-образования с результатом 13,68 % и 11,32 % соответственно. Развёрнутый CloudMTS сервис обеспечивает защиту в несколько этапов. Сначала весь трафик, поступающий на защищённый ресурс, перенаправляется в партнёрскую сеть Qrator Labs, где анализируется на всех уровнях вплоть до L7. Затем после углубленной фильтрации с использованием различных алгоритмов обработанные данные направляются к защищенному приложению — либо через публичную сеть, либо через специально организованный канал L2 VPN. Таким образом, трафик DDoS-атак блокируется на периметре сети Qrator Labs, не достигая ресурсов клиента.

Источник изображения: CloudMTS Защита приложений и техническая поддержка осуществляются в круглосуточном режиме. Пользователи получают доступ к ресурсам без каких-либо задержек и проверок CAPTCHA. Компаниям предоставляется подробная статистика о работе системы защиты. Предполагается, что решение будет востребовано среди ретейлеров, банков, инвестиционных и телекоммуникационных компаний, а также предприятий, работающих в сфере электронной коммерции и других организаций, ведущих бизнес в интернете.

25.08.2023 [13:30], Сергей Карасёв

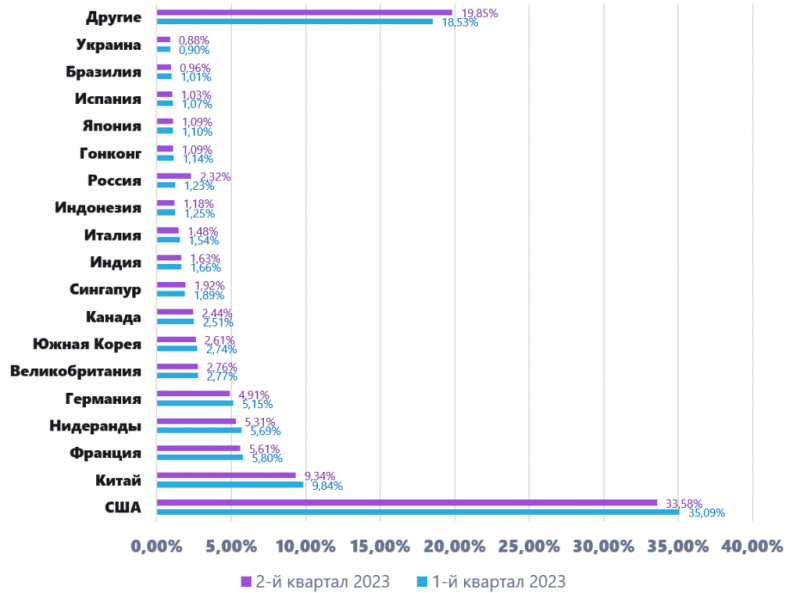

Количество DDoS-атак на российскую IT-инфраструктуру удвоилосьРоссия по итогам II квартала 2023 года оказалась на девятом месте в мире по общему количеству зарегистрированных DDoS-атак. Как сообщает компания «Гарда», ситуация в данной сфере значительно ухудшилась. В период с апреля по июнь включительно на российскую IT-инфраструктуру пришлось 2,3 % от общего числа DDoS-атак в мире. Это в два раза больше по сравнению с I четвертью текущего года. По оценкам, в I квартале 2023 года количество DDoS-атак в России составило приблизительно 385 тыс. Абсолютные значения за II четверть года не приводятся, но говорится, что по сравнению с тем же периодом 2022-го показатель увеличился на 28 %. При этом число атак на правительственные организации подскочило за год на 118 %, на энергетический сектор — на 74 %, на нефтяную отрасль — на 53 %. В исследовании «Гарда» говорится, что по сравнению с I кварталом 2023 года, во II четверти года несколько изменилось распределение активности по дням недели. Число атак в пятницу и воскресенье снизилось по отношению к предыдущему периоду, а заметный рост наблюдается по вторникам и средам. Зафиксирован рост TCP-флуда: доля таких атак достигла — 18 %. Суммарная доля TCP ACK и TCP SYN составила 42 %, UDP-флуд по-прежнему занимает второе место. При этом число таких атак сократилось с 47 % до 24 %, стабилен уровень атак типа DNS Amplification —в районе 9-10 %. Доля NTP Amplification значительно выросла —с 1 % до 10 %. Отмечается, что основная часть DDoS-атак реализуется с использованием ботнетов, в состав которых входят компьютеры не только компаний, но и обычных пользователей по всему миру. В техническом плане сложность таких киберпреступных кампаний постоянно растёт. DDoS-атаки организуются на канальный уровень, сетевую инфраструктуру, TCP/IP-стек и уровень приложения. Наибольшее количество атак во II квартале 2023 года пришлось на США — около 33,5 % от общего числа. На втором месте находится Китай с результатом в 10 %. Количество атак с территории России снизилось: их доля сократилась с 3,09 % до 2,11 %. Лидерами по данному показателю являются Китай (38 %), Индия (24 %) и Южная Корея (10 %).

04.08.2023 [09:50], Сергей Карасёв

Большинство компаний в России используют отечественные решения для защиты от DDoS-атакКомпания StormWall обнародовала результаты исследования, в ходе которого изучалось использование российскими предприятиями и организациями отечественных и зарубежных решений для защиты от DDoS-атак. Говорится, что импортозамещение в области информационной безопасности является одним из приоритетов для государства в настоящее время. Установлено, что из тех компаний, которые используют защиту, 90 % уже применяют профессиональные российские решения, полностью отказавшись от зарубежных аналогов. Вместе с тем примерно 12 % компаний из рейтинга ТОП-500 не имеют никакой специализированной защиты от DDoS-атак. В основном это предприятия из производственного сектора, строительной отрасли и транспортной сферы.

Источник изображения: StormWall Самые высокие показатели внедрения отечественных продуктов и сервисов по защите от кибератак зафиксированы в государственном секторе (99 % организаций), финансовой сфере (97 % компаний) и телекоммуникационной отрасли (95 % компаний). Около 10 % российских организаций, использующих защиту, по-прежнему применяют зарубежные продукты. При этом StormWall указывает на ряд угроз, связанных с импортными решениями: это утечка конфиденциальных данных, встраивание нежелательного контента в веб-страницы, блокировка российских ресурсов со стороны недружественных юрисдикций, блокировка со стороны РКН и пр. Оказалось, что чаще всего западные сервисы от кибератак применяются в таких отраслях, как ретейл (8 % компаний), нефтяная индустрия (6 % организаций) и сфера развлечений (4 % компаний). «Использование зарубежных средств защиты информации создает серьезные риски для критически важных отраслей страны. В рамках сотрудничества иностранные поставщики решений получают полный доступ к данным крупнейших российских компаний», — говорится в исследовании. |

|