Материалы по тегу: взлом

|

19.06.2023 [13:18], Владимир Мироненко

Mandiant нашла связь между взломом шлюзов безопасности Barracuda ESG и китайскими госхакерамиСпециалисты по кибербезопасности из принадлежащей Google Cloud компании Mandiant, привлечённой Barracuda для расследования обстоятельств взлома устройств Barracuda Email Security Gateway (ESG), установили связь атаковавшей шлюзы хакерской группы с Китаем. Этой группе компания присвоила название UNC4841. Barracuda настоятельно рекомендует избавиться от взломанных ESG, обещая бесплатно предоставить замену. По словам Чарльза Кармакала (Charles Carmakal), технического директора Mandiant Consulting, кампания по кибершпионажу была самой масштабной со времён хакерских атак с использованием бага в Microsoft Exchange Server в начале 2021 года. «В случае с Barracuda злоумышленники взломали средства защиты электронной почты сотен организаций. У части жертв они украли электронные письма известных сотрудников, занимающихся вопросами, представляющими интерес для китайского правительства», — добавил он. По данным Mandiant, UNC4841 поддерживается государством и выполняет разведывательные задачи для китайского правительства. Также были обнаружены точки пересечения UNC4841 с инфраструктурой, приписываемой другим китайским субъектам шпионажа, что указывает на то, что Пекин использует объединенный подход к своим операциям по взлому. «Mandiant с высокой уверенностью полагает, что UNC4841 вела шпионскую деятельность в поддержку Китайской Народной Республики», — сообщили исследователи в отчёте.

Источник изображения: Barracuda Networks Mandiant отметила, что хакеры изменили свое вредоносное ПО вскоре после выпуска патча в мае. Кроме того, они задействовали дополнительные механизмы, чтобы сохранить доступ к сетям жертв. После взлома сетей хакеры нацеливались на конкретные данные, «представляющие интерес для эксфильтрации», а также попытались использовать скомпрометированные компоненты для заражения других систем. В ходе семимесячной кампании UNC4841 использовала три вредоносные программы — Saltwater, Seaspy и Seaside, замаскированные под модули или сервисы Barracuda ESG. После своего раскрытия UNC4841 занялась модификацией некоторых компонентов Saltwater и Seaspy, чтобы предотвратить эффективное исправление уязвимостей. Компания также запустила новый руткит в виде модуля ядра Linux, получившего название Sandbar, которым троянизировал некоторые официальные модули Barracuda. «UNC4841 продемонстрировала высокую чувствительность к оборонительным усилиям и активно модифицирует TTP для поддержания их функционирования. Mandiant настоятельно рекомендует пострадавшим клиентам Barracuda продолжать поиск этого субъекта и исследовать затронутые сети», — сообщили исследователи.

21.02.2023 [22:45], Владимир Мироненко

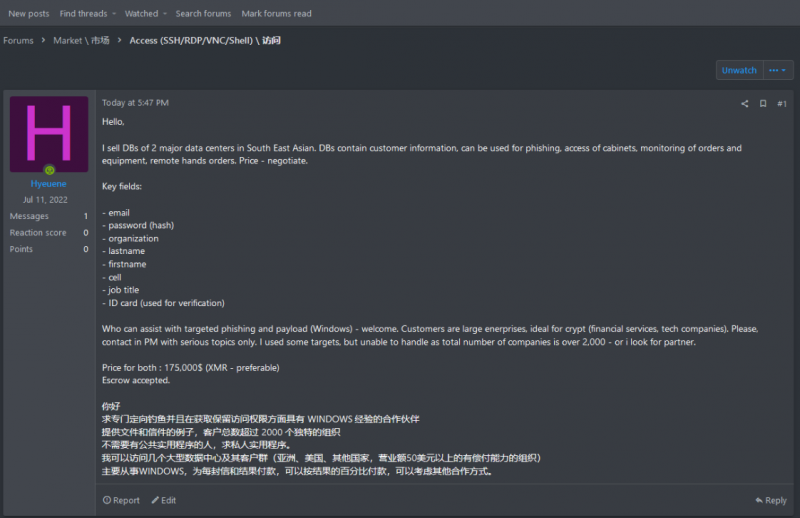

Хакеры похитили у двух азиатских операторов ЦОД учётные данные крупных компаний, включая Alibaba, Amazon, Apple, BMW, Microsoft и HuaweiХотя это произошло в 2021 году, только сейчас стало известно о том, что хакерам удалось похитить учётные данные целого ряда крупнейших международных компаний для входа в сети ЦОД двух крупнейших операторов Азии: шанхайской GDS Holdings Ltd. и сингапурской ST Telemedia Global Data Centres (STT GDC). Об этом сообщила исследовательская фирма в области кибербезопасности Resecurity Inc., утверждающая, что от взлома пострадало около 2000 клиентов обоих операторов ЦОД. Гендиректор Resecurity Джин Ю (Gene Yoo) рассказал, что эти инциденты были раскрыты в сентябре 2021 года после того, как один из сотрудников фирмы, работая под прикрытием, сумел внедриться в хакерскую группу в Китае. Вскоре после этого Джин Ю известил о случившемся GDS и STT GDC, а также ряд клиентов Resecurity, чьи данные попали к хакерам. В январе 2022 года Resecurity вновь уведомила GDS и STT GDC после того, как стало ясно, что хакеры получили доступ к учётным записям. Одновременно фирма известила власти Китая и Сингапура. Оба оператора ЦОД сообщили, что оперативно отреагировали на уведомления Resecurity и начали внутренние расследования. GDS признала, что веб-сайт поддержки клиентов был взломан, отметив, что в 2021 году она исследовала и устранила уязвимость. В свою очередь, STT GDC заявила, что привлекла внешних экспертов по кибербезопасности, когда узнала о случившемся в 2021 году инциденте. «Несанкционированного доступа или потери данных не наблюдалось», — отметила STT GDC, добавив, что полученные Resecurity учётные данные, представляют собой «неполный и устаревший список учётных данных пользователей для приложений». «Любые такие данные теперь недействительны и не представляют угрозы безопасности в будущем», — сообщил оператор.

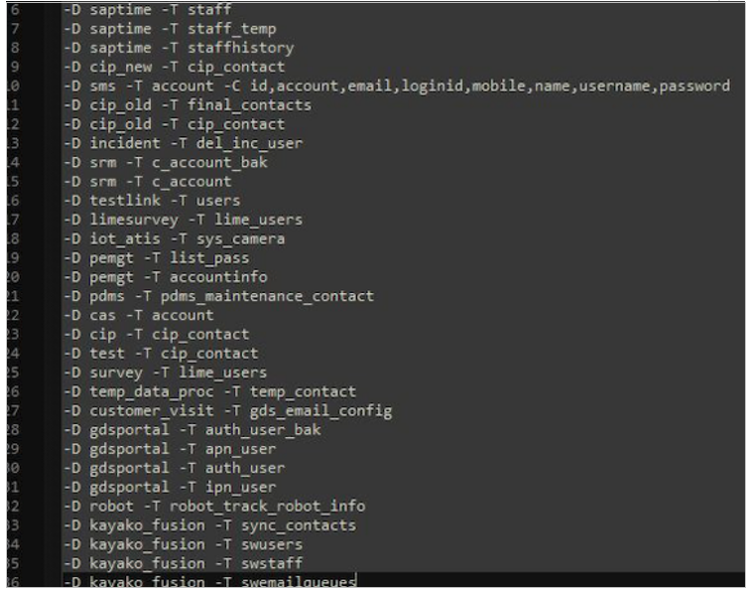

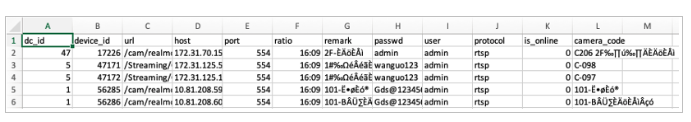

Источник: Resecurity Inc. В частности, хакеры получили доступ к различным учётным данным некоторых крупнейших компаний мира, включая Alibaba Group Holding Ltd., Amazon.com Inc., Apple Inc., BMW AG, Goldman Sachs Group Inc., Huawei Technologies Co., Microsoft Corp. и Walmart Inc. Большинство пострадавших компаний, с которыми связался ресурс Bloomberg News, включая Alibaba, Amazon, Huawei и Walmart, отказались от комментариев. Что касается GDS и STT GDC, то те утверждают, что никто из их клиентов не пострадал. Тем не менее, согласно документам, проанализированным Bloomberg News, хакеры получили адреса электронной почты и пароли более 3000 человек в базе данных GDS, включая её собственных сотрудников и клиентов, и более 1000 человек из STT GDC. Хакеры также украли из сети GDS учётные данные более чем 30 тыс. камер наблюдения, для доступа к большинству из которых использовались простые пароли вроде «admin» или «admin12345».

Источник: Resecurity Inc. Хакеры имели доступ к учётным данным более года, после чего выставили их в прошлом месяце на продажу в даркнете за $175 тыс., сообщила Resecurity. А в прошлый понедельник хакерская группа разместила украденные данные в даркнете уже бесплатно. Фирма утверждает, что даже без действительных паролей похищенные данные всё равно представляют ценность, поскольку с их помощью хакеры смогут создавать целевые фишинговые электронные письма для людей, имеющих высокий уровень доступа к сетям компаний.

07.02.2023 [15:04], Сергей Карасёв

Волна атак обрушилась на серверы по всему миру: причиной стала двухлетняя дыра в ПО VMwareЭксперты в области информационной безопасности, как сообщает Bloomberg, зафиксировали масштабную киберкампанию, нацеленную на внедрение программы-вымогателя в IT-системы организаций по всему миру для последующего получения выкупа от жертв. Злоумышленники атакуют серверы, эксплуатируя уязвимость в гипервизоре VMware ESXi. По оценкам, только в течение минувших выходных программа-вымогатель поразила более 2100 серверов. Наибольшее количество вторжений зафиксировано в США, Франции и Германии. Кроме того, пострадали корпоративные системы в других странах, в частности, в Италии и Канаде. Патч для этой дыры был выпущен ещё в феврале 2021 года, но нынешняя волна взломов говорит о том, что далеко не все компании загрузили апдейт.

Источник изображения: pixabay.com Уязвимость, описанная в бюллетене CVE-2021-21974, вызвана проблемой переполнения памяти в службе OpenSLP. Брешь может быть использована злоумышленниками, не прошедшими проверку подлинности, для выполнения произвольных команд. Проблема затрагивает ESXi версии 7.x до ESXi70U1c-17325551, ESXi версии 6.7.x до ESXi670-202102401-SG и ESXi версии 6.5.x до ESXi650-202102101-SG. Эксплуатируя дыру, злоумышленники внедряют вредоносную программу ESXiArgs. Зловред шифрует файлы с расширениями .vmxf, .vmx, .vmdk, .vmsd и .nvram на поражённых серверах и создаёт файл .args для каждого зашифрованного документа с метаданными (вероятно, необходимыми для расшифровки). Кроме того, преступники оставляют сообщение с требованием выкупа. Анализ показывает, что ESXiArgs, вероятно, основан на исходном коде шифровальщика Babuk, который ранее использовался в ходе других кампаний по вымогательству.

22.06.2022 [12:11], Владимир Мироненко

Экс-сотрудницу AWS признали виновной во взломе облачных систем банка Capital One, приведшей к утечке данных 106 млн клиентовБывшая сотрудница Amazon Web Services, 36-летняя Пейдж Томпсон (Paige Thompson) была признана виновной в совершении взлома облачных серверов американской банковской холдинговой компании Capital One Financial Corp и краже персональных данных более 100 млн человек, совершённой почти три года назад. Томпсон до 2016 года работала в софтверном гиганте на позиции инженера. Присяжные Окружного суда США в Сиэтле признали Томпсон виновной в семи федеральных преступлениях, включая мошенничество с использованием электронных средств связи, за которое можно получить до 20 лет тюремного заключения. По другим пунктам, включая обвинение в незаконном доступе к защищённому компьютеру и повреждение защищённого компьютера, предусмотрено наказание в виде лишения свободы на срок до пяти лет. Вместе с тем присяжные признали ее невиновной в мошенничестве с использованием устройств доступа и краже личных данных при отягчающих обстоятельствах. По утверждению прокуратуры, Томпсон, работавшая под ником «erratic» (чудак), создала инструмент для поиска неправильно настроенных учётных записей на AWS. Это позволило ей взломать аккаунты более 30 клиентов AWS, включая Capital One, получив доступ к их данным. Кроме того, Томпсон использовала доступ к некоторым серверам для майнинга криптовалюты, которая поступала в её собственный криптокошелёк. Окончательный приговор Томпсон будет вынесен окружным судьёй США Робертом С. Ласником (Robert S. Lasnik) 15 сентября.

Источник изображения: Pixabay Данный инцидент выдвинул на передний план вопрос ответственности за безопасность облака и проблему неправильных конфигураций. Было установлено, что Capital One проявила халатность, оставив конфиденциальные финансовые данные в открытом доступе, что привело к штрафу в размере $80 млн. Кроме того, урегулирование судебных исков клиентов обошлось компании в $190 млн. В недавнем отчёте компания по безопасности Rapid7 отметила, что нарушения, связанные с неправильными конфигурациями облака, продолжают происходить с «удручающей частотой». Исследователи предупредили, что скорее всего найдётся тот, кто ежедневно активно занимается поиском неверных конфигураций облачных сервисов. «При наличии правильных инструментов для любого умеренно сообразительного человека почти тривиален масштабный поиск таких брешей в облаке, и им даже не нужно специально нацеливаться на вашу организацию, чтобы обнаружить эту непреднамеренную неправильную конфигурацию, которая в конечном итоге раскрывает конфиденциальные данные», — отмечено в исследовании. Поэтому исследователи предлагают предприятиям выделять ресурсы для обеспечения облачной безопасности, включая планирование безопасных и отказоустойчивых конфигураций и автоматизированных процессов для отслеживания ошибок и упущений. В 2020 году отмечалось, что ущерб от неправильной настройки облаков составил $5 трлн. Сейчас эта сумма может быть значительно больше.

03.05.2022 [14:04], Сергей Карасёв

Для индийских IT-компаний резко ужесточили правила отчётности о киберинцидентах — на уведомлений властей даётся не более шести часовКомпьютерная группа реагирования на чрезвычайные ситуации Индии (CERT-In) опубликовала новые принципы отчётности об инцидентах в киберпространстве. Правила распространяются на сервис-провайдеров, центры обработки данных, компании и государственные организации. Отныне участники индийского IT-рынка обязаны сообщать о кибератаках в течение шести часов. Новые правила кибербезопасности, одобренные правительством, вступят в силу через 60 дней. В число инцидентов, о которых необходимо сообщать регулирующему органу, входят: целевое сканирование критических сетей и систем; компрометация критически важных данных; несанкционированный доступ к IT-инфраструктуре; взлом веб-сайтов; внедрение вредоносного ПО; атаки на серверы и критическую инфраструктуру; (D)DoS-атаки неправомерные действия, связанные с большими данными, блокчейном, виртуальными активами и пр. Ужесточение правил отчётности призвано закрыть «определённые пробелы, препятствующие анализу инцидентов», говорится в заявлении Министерства электроники и информационных технологий Индии.

Источник изображения: pixabay.com / TheDigitalArtist Предполагается, что изменения позволят улучшить ситуацию в сфере кибербезопасности в стране. Аналогичный законопроект был недавно принят в США, однако он касается только 16 ключевых секторов экономики, а правила несколько мягче. Здесь даётся 72 часа на уведомление властей с момента обнаружения инцидента или 24 часа в случае выплаты средств злоумышленникам. Цель у местных властей та же — получить более полные сведения об атаках для дальнейшего анализа и защиты. |

|