Материалы по тегу: безопасность

|

14.04.2024 [20:40], Сергей Карасёв

Открыто, входите: более 80 тыс. межсетевых экранов Palo Alto Networks содержат критическую уязвимость нулевого дняКомпания Palo Alto Networks сообщила о выявлении критической уязвимости нулевого дня в своих межсетевых экранах под управлением Pan-OS. Брешь, которую обнаружили специалисты по информационной безопасности Volexity, уже эксплуатируется киберпреступниками. Проблема, описанная в бюллетене CVE-2024-3400, получила максимальный рейтинг опасности — 10 баллов из 10. Уязвимость позволяет неаутентифицированному злоумышленнику выполнить произвольный программный код с root-привилегиями на устройстве и затем получить доступ в IT-инфраструктуру организации. Дыра содержится в устройствах, использующих Pan-OS 10.2, Pan-OS 11.0 и Pan-OS 11.1. Проблема затрагивает VPN-инструмент под названием GlobalProtect. По данным Palo Alto Networks, хакеры могут воспользоваться уязвимостью только в том случае, если в брандмауэре на базе Pan-OS активирована функция телеметрии. Брешь может использоваться для получения полного контроля над межсетевым экраном и последующего проникновения в сеть жертвы. Иными словами, уязвимый брандмауэр может служить точкой входа для последующей кражи данных или, например, внедрения вредоносного ПО.

Источник изображения: pixabay.com Palo Alto Networks отмечает, что ей «известно об ограниченном количестве атак, использующих эту уязвимость». Отмечается, в частности, что дыру эксплуатирует киберпреступник (или группа злоумышленников) под ником UTA0218. Говорится, что попытки взломы устройств через данную брешь осуществляются как минимум с 26 марта 2024 года. По оценкам, в настоящее время во всем мире эксплуатируются около 82 тыс. уязвимых межсетевых экранов Palo Alto Networks. Специалисты Palo Alto Networks уже занимаются разработкой патча — он будет выпущен в ближайшее время. Между тем исключить возможность атаки через CVE-2024-3400 можно, отключив функцию телеметрии устройства. Клиенты с подпиской Threat Prevention уже могут применить соответствующую блокировку.

13.04.2024 [23:25], Сергей Карасёв

Разработчик ИБ-решений Cohesity привлёк $150 млн, в том числе от IBM и NVIDIAПоставщик решений по обеспечению безопасности данных Cohesity сообщил о завершении раунда финансирования Series F: в качестве стратегических инвесторов выступили NVIDIA и IBM, а полученные средства будут направлены на повышении защиты и устойчивости гибридных облачных сред. Объём финансирования не раскрывается. Но ресурс SiliconANGLE, ссылаясь на информацию, полученную от Cohesity, уточняет, что инвесторы предоставили $150 млн. До этого компания привлекла на развитие $805 млн. Таким образом, на сегодняшний день общий объём финансирования приближается к $1 млрд. В начале года Cohesity приобрела у Veritas Technologies подразделение по защите данных. Ожидается, что капитализация объединённой компании составит порядка $7 млрд.

Источник изображения: Cohesity Одновременно Cohesity объявила о расширении сотрудничества с IBM в области кибербезопасности. Это партнёрство сосредоточено прежде всего на борьбе с утечками данных. Инструменты Cohesity интегрированы в платформу IBM Storage Defender, которая предназначена для борьбы с различными угрозами, включая программы-вымогатели, инсайдерские атаки и пр. По оценкам, в 2023 году средний убыток предприятий в связи с утечками данных составил $4,45 млн — это на 15 % больше по сравнению с тремя предыдущими годами. Ожидается, что решения Cohesity помогут корпоративным клиентам в восстановлении систем в случае деструктивных кибератак или утечек информации. В рамках сотрудничества в состав платформы IBM Storage Defender интегрировано решение Cohesity DataProtect — специализированный высокопроизводительный инструмент для резервного копирования и восстановления. Он предназначен для защиты данных от сложных киберугроз, предлагая комплексную защиту на основе политик для облачных и традиционных сред.

12.04.2024 [12:00], SN Team

OS DAY 2024: Архитектурные аспекты безопасности операционных системXI научно-практическая конференция OS DAY состоится 20–21 июня 2024 года. Она будет посвящена архитектурным и инженерным решениям в создании операционных систем, обеспечивающим безопасность программного обеспечения на различных уровнях. Помимо разработчиков российских операционных платформ в ней примут участие представители компаний-производителей аппаратных систем и компаний-заказчиков программно-аппаратных комплексов. Организатор конференции — консорциум научных институтов и компаний-вендоров ОС: ИСП РАН, «Лаборатория Касперского», НТП «Криптософт», «Открытая мобильная платформа», Группа Астра, «Базальт СПО», «РЕД СОФТ», РОСА и НИЦ «Институт имени Н.Е. Жуковского». «Различные аспекты безопасности российских операционных систем так или иначе уже обсуждали на нескольких конференциях в минувшие годы», — отметил директор ИСП РАН, председатель программного комитета OS DAY Арутюн Аветисян. — «В этом году мы решили сосредоточиться на важной теме, которую еще подробно не рассматривали в рамках OS DAY — обеспечении безопасности ОС на архитектурном уровне. Поговорим о том, какие бывают модели угроз и как их необходимо учитывать при разработке архитектуры, а также о том, какие инженерные подходы существуют для их отражения. Особенное внимание уделим вопросам аппаратной поддержки, ведь доверенной должна быть вся среда исполнения, начиная от процессора и загрузчика. Совместно разработчики загрузчиков и ОС смогут обеспечить новый уровень защиты». В последнее время эти вопросы получили критическую важность для обеспечения технологической независимости страны. Разработанные в России верифицированные средства аппаратной поддержки обеспечения безопасности помогут значительно поднять доверие к отечественным операционным системам. На два дня здание РЭУ им. Г.В. Плеханова, где состоится OS DAY 2024, станет коммуникационной площадкой для теоретиков и практиков системного программирования и разработки операционных систем, местом встречи российских разработчиков ОС, регуляторов, заказчиков, всех, кому небезразличны темы, связанные с созданием и безопасным функционированием российских операционных платформ. Оба дня будут наполнены общением, научными докладами и дискуссиями, где обсудят самые животрепещущие и актуальные вопросы российской ИТ-отрасли и направления системного программирования. «Чрезвычайно важно, что у всей этой активности есть практический результат», — подчеркнул Арутюн Аветисян. — «Вокруг конференции собралось сообщество единомышленников — представителей науки, бизнеса и образования, которые ведут совместные работы в Центре исследований безопасности системного ПО на базе ИСП РАН. Более 300 исправлений уже внесены в ядро Linux и критичные компоненты ОС». Программный комитет OS DAY до 10 мая принимает заявки на доклады по следующим темам:

Также программный комитет готов рассматривать заявки на доклады, которые не вписываются в указанную тематику, но укладываются в общее направление разработки операционных платформ и системного инструментария. Кроме того, в рамках OS DAY 2024 по традиции пройдет выставка технологий, где будут представлены решения, разработанные российскими производителями операционных систем. Конференция проводится при поддержке: РАН, ФСТЭК России, АРПП «Отечественный софт», НП «РУССОФТ». Время и место проведения конференции: 20–21 июня 2024 года, РЭУ им. Г.В. Плеханова. Адрес: Москва, ул. Большая Серпуховская, д. 11, корпус 9, этажи 7–8, «Точка-кипения РЭУ». Для участия просьба зарегистрироваться на сайте https://osday.ru. Зарегистрированным участникам, выбравшим формат онлайн, будет предоставлен доступ на адрес электронной почты, указанный при регистрации. По дополнительным вопросам просьба обращаться: Анна Новомлинская, исполнительный директор OS DAY, [email protected]. Справка Научно-практическая конференция OS DAY проводится в России ежегодно с 2014 г. Это место консолидации российских разработчиков операционных платформ и поиска перспектив для совместной деятельности. Задачи конференции — определить перспективные направления и технологии в сфере разработки операционных систем, обозначить главные вызовы современной ИТ-отрасли и помочь разработчикам, производителям и заказчикам обменяться опытом. Организует конференцию консорциум OS DAY, в который входят: ИСП РАН, «Лаборатория Касперского», НТП «Криптософт», «Открытая мобильная платформа», Группа Астра, «Базальт СПО», «РЕД СОФТ», РОСА и НИЦ «Институт имени Н.Е. Жуковского». Целью создания сообщества организаторов было определить задачи и возможности России в области разработки операционных платформ, выделить перспективные технологии, обменяться опытом, обозначить вызовы ИТ-отрасли и направления движения.

08.04.2024 [10:55], Сергей Карасёв

Вымогатель SEXi атакует серверы VMware ESXi, требуя выкуп в сотни миллионов долларовКиберпреступники, по сообщению ресурса Dark Reading, начали использовать новый вариант программы-вымогателя Babuk под названием SEXi: этот зловред нацелен на серверы VMware ESXi. На начало апреля 2024 года известно как минимум о четырёх атаках, в рамках которых злоумышленники требуют огромный выкуп за восстановление доступа к зашифрованной информации. В частности, зловред вторгся в IT-инфраструктуру IxMetro PowerHost — чилийской компании, которая занимается дата-центрами, хостингом и пр. Вымогатель закодировал файлы на серверах жертвы, присвоив им расширение .SEXi. Сама компания уже подтвердила факт хакерского вторжения. Как именно киберпреступники получили доступ к сети IxMetro PowerHost, не ясно. Известно, что они запросили выкуп в размере $140 млн. Пострадавшая компания заявила, что платить не собирается. Между тем клиентские сервисы не работают. IxMetro PowerHost прилагает усилия по восстановлению данных из резервных копий, но предупреждает, что эти попытки могут оказаться тщетными, поскольку копии также зашифрованы. Отмечается, что атака на IxMetro PowerHost — это часть более широкой киберкампании, нацеленной на страны Латинской Америки. Известно ещё о трёх вторжениях: при этом использовались версии зловреда с именами Socotra, Formosa и Limpopo. Откуда исходят атаки, не известно. Кроме того, не ясно, крадут ли хакеры шифруемые данные с целью их последующей публикации. Эксперты отмечают, что платформа VMware ESXi является привлекательной целью для злоумышленников.

07.04.2024 [22:40], Сергей Карасёв

Oracle и Palantir предложат ИИ-решения для госсектора и предприятий

llm

oracle

oracle cloud platform

palantir

software

ии

информационная безопасность

конфиденциальность

облако

Компании Oracle и Palantir объявили о заключении партнёрского соглашения, в рамках которого планируется развитие безопасных облачных сервисов и ИИ-систем для государственных организаций и корпоративных заказчиков по всему миру. Предполагается, что совместное предложение поможет клиентам максимизировать ценность своих данных и повысить эффективность работы. В рамках соглашения распределённое облако и ИИ-инфраструктура Oracle будут использоваться в сочетании с платформами ИИ и ускорения принятия решений Palantir. Вместе с тем Palantir перенесёт рабочие нагрузки своей платформы Foundry в Oracle Cloud Infrastructure (OCI). Отмечается, что Foundry позволяет переосмыслить то, как используются данные, а также устраняет барьеры между внутренним управлением и внешним анализом информации. По условиям подписанного договора, Palantir обеспечит возможность развёртывания своих систем Gotham и Artificial Intelligence (AI) в распределённом облаке Oracle. Речь идёт о публичных и выделенных регионах Oracle Cloud, европейском суверенном облаке Oracle EU Sovereign Cloud, инфраструктурной платформе Oracle Alloy, гособлаке Oracle Government Cloud, инфраструктуре Oracle Roving Edge, а также изолированных регионах Oracle для оборонных заказчиков и спецслужб.

Источник изображения: Oracle Платформа Palantir AI, как отмечается, позволяет организациям использовать возможности больших языковых моделей (LLM) в своих корпоративных сетях и интегрировать ИИ в основные операции с максимальной безопасностью. Решение предназначено для объединения разрозненных источников данных, логических активов и прочих ресурсов в единую операционную среду. В целом, как утверждается, партнёрство Oracle и Palantir позволит организациям использовать облачные сервисы и системы ИИ с соблюдением стандартов суверенитета и безопасности. Стороны намерены совместно предоставлять и поддерживать широкий спектр услуг.

03.04.2024 [15:08], Андрей Крупин

Positive Technologies запустила сервис PT Knockin для проверки защищённости корпоративной электронной почтыКомпания Positive Technologies сообщила о запуске онлайнового сервиса PT Knockin, предназначенного для проверки защищённости корпоративной электронной почты. PT Knockin имитирует действия злоумышленников по проникновению в IT-инфраструктуру организации и симулирует e-mail-атаки с помощью обезвреженного вредоносного программного обеспечения, популярного у киберпреступников. Для оценки защищённости электронной почты достаточно ввести корпоративный e-mail-адрес на странице веб-сервиса и авторизоваться. В течение нескольких минут PT Knockin выдаст вердикт о результативности имеющихся в компании средств защиты почты, а также приведёт рекомендации по устранению выявленных недостатков.

Источник изображения: rawpixel.com / freepik.com Сервис PT Knockin предоставляется Positive Technologies в форматах бесплатной и платной версий. Коммерческая редакция предлагает больше образов обезвреженного вредоносного ПО для тестирования, а также дополнительные возможности, среди которых — добавление собственных семплов злонамеренного софта, расширенные рекомендации по настройке средств защиты информации, отправка писем с нагрузкой по расписанию, выбор методов доставки и упаковки файлов с полезной нагрузкой, использование собственных доменов для рассылок, назначение автоматических проверок по выходу новых образцов, подписка на новые образцы и ранний доступ (в течение 12 часов) к экспертизе Рositive Тechnologies. «Каждый вендор защитного ПО обязан проверять, «атаковать» собственные продукты, делая это на постоянной основе. Иначе он не принесёт реальную защищённость своим клиентам. PT Knockin — ещё один элемент реализации этой стратегии, цель которой — создавать продукты, приносящие реальный результат. Мы не только предоставляем PT Knockin своим клиентам, но и активно используем сервис для проверки собственных разработок, например, PT Sandbox», — отмечают разработчики Рositive Тechnologies.

02.04.2024 [15:49], Андрей Крупин

Обновление DLP-системы «Кибер Протего»: развитие аналитических инструментов и интеграция с «Кибер Файлами»Компания «Киберпротект» сообщила о выпуске новой версии программного комплекса «Кибер Протего» 10.2. «Кибер Протего» относится к классу решений Data Loss Prevention (DLP) и представляет собой инструмент для защиты от утечек данных с рабочих станций, серверов и виртуальных сред. Продукт поддерживает клиентские ОС Windows, Linux и macOS, серверы под управлением Windows Server, а также платформы виртуализации и VDI-системы Microsoft, Citrix Systems, VMware и Oracle. Особенностью комплекса является модульная архитектура с опционально лицензируемыми функциональными компонентами и единым унифицированным управлением, что позволяет клиентам выбирать оптимальную конфигурацию DLP-решения в соответствии с требованиями к обеспечению безопасности IT-инфраструктуры и бюджетом.  Одним из ключевых изменений «Кибер Протего» 10.2 стала реализация кроссплатформенного веб-сервера, управляемого с помощью веб-консоли. Сервер, доступный для операционных систем Windows Server (версии 2012 и новее) и «Альт Сервер» (10.0 и новее), позволяет создавать статистические отчёты на основе единого архива событий независимо от типа используемой версии СУБД (MSSQL, PostgreSQL, Postgres Pro, Jatoba), а также проводить анализ инцидентов, используя единый список событий, сформированный из журналов событийного протоколирования и теневого копирования. Ролевая модель обеспечивает возможность создания и назначения пользователям собственных ролей в зависимости от решаемых ими задач, позволяет не только ограничить доступ к различным разделам веб-консоли, но и защитить конфиденциальные данные. В новой версии DLP-системы также добавлена интеграция с решением для безопасного файлового обмена и синхронизации «Кибер Файлы» как на стороне агента, так и на стороне сервера. Теперь помимо облачных файлообменных сервисов стало возможно контролировать доступ пользователей к корпоративному серверу «Кибер Файлов», в том числе с использованием инструментов анализа содержимого передаваемых данных в режиме реального времени. Кроме того, реализован контроль отечественного мессенджера TamTam и актуальной версии мессенджера WhatsApp. Агент «Кибер Протего» теперь позволяет избирательно ограничивать доступ пользователей к этим средствам коммуникации, а также задействовать возможности событийного протоколирования, теневого копирования, тревожных оповещений (алертов) и правил, основанных на анализе содержимого в режиме реальном времени. Такие же возможности реализованы для контроля веб-доступа к почтовому сервису Mailion.

02.04.2024 [13:19], Андрей Крупин

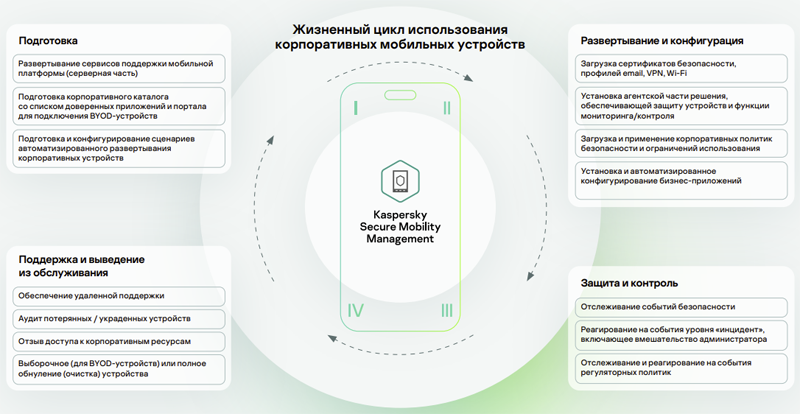

«Лаборатория Касперского» обновила решение для управления корпоративными мобильными устройствами«Лаборатория Касперского» выпустила новую версию программного решения Kaspersky Secure Mobility Management, предназначенного для удалённого управления жизненным циклом и безопасностью мобильного парка предприятий. Kaspersky Secure Mobility Management ориентирован на крупные организации, активно использующие в бизнесе более ста мобильных устройств одновременно. Решение поддерживает различные сценарии использования гаджетов (в том числе — удалённую поддержку, аудит потерянных или украденных устройств) и обладает широкой функциональностью с точки зрения киберзащиты. Среди возможностей — обнаружение вредоносных программ, антифишинг, антиспам, веб-контроль, контроль программ и устройств, отслеживание событий безопасности, реагирование на инциденты, отслеживание и реагирование на события регуляторных политик (compliance), загрузка сертификатов безопасности и пр.

Источник изображения: «Лаборатория Касперского» В обновлённое решение добавлены возможности для тонкой настройки функциональности корпоративного устройства, в их числе изменение параметров работы с беспроводными сетями, ограничение звонков, SMS, набора приложений, отслеживание смены или добавление новой SIM-карты. Стала доступной удалённая конфигурация установленных приложений для платформ Android и iOS. Также было расширено управление функциями рабочего профиля для того, чтобы ещё надёжнее отделить корпоративные данные и настройки от личных. Среди добавленных опций — дополнительные ограничения на передачу информации из рабочего профиля, парольные политики с устанавливаемыми критериями сложности, выдача специальных разрешений приложениям рабочего профиля и их удалённая настройка, а также возможность блокировки корпоративного профиля. В числе прочего в Kaspersky Secure Mobility Management появилась функция геофенсинга: теперь можно не только отслеживать местоположение устройств, но и устанавливать границы их разрешённого функционирования. Данная опция поможет, к примеру, обеспечить безопасность режимных объектов, чтобы при необходимости включался запрет на звонки или использование камеры. Дополнительно были расширены возможности работы с сертификатами — стала доступной такая опция, как автоматическая выписка, доставка и установка сертификатов безопасности при подключении к серверу управления. Каждый сертификат генерируется персонально под пользователя. Функциональность работает как с Microsoft Certification Authority, так и с отечественными службами сертификатов. Также стало возможным автоматически удалять корпоративные данные с устройства, если сотрудник покинул компанию.

31.03.2024 [22:41], Александр Бенедичук

Время сверить версии: в Linux выявлена изощрённая атака на цепочку поставокВ xz/liblzma выявлен вредоносный код, направленный на получение несанкционированного удаленного доступа по SSH (бэкдор) и исполнение команд (CVE-2024-3094). Зловред был внедрён в версии 5.6.0 и 5.6.1 и, как передаёт OpenNet, успел попасть в сборки и репозитории Gentoo, Arch Linux, Debian sid/unstable, Fedora Rawhide/40-beta, openSUSE factory/tumbleweed, LibreELEC, Alpine edge, Solus, CRUX, Cygwin, MSYS2 mingw, HP-UX, Homebrew, KaOS, NixOS unstable, OpenIndiana, Parabola, PCLinuxOS, OpenMandriva cooker и rolling, pkgsrc current, Slackware current, Manjaro, Void Linux. Впрочем, далеко не везде бэкдор может быть активирован. Ситуацию усугубляет то обстоятельство, что разработчик, оказавшийся под подозрением, в последние годы принимал участие и в смежных проектах сообщества. Поэтому нет оснований для доверия исходному коду xz до выяснения всех деталей и последствий произошедшего. В частности, соответствующий репозиторий на GitHub уже заблокирован с сообщением: «Доступ к этому репозиторию был заблокирован сотрудниками GitHub из-за нарушения условий предоставления услуг GitHub». Тем, кто успел получить инфицированные варианты ПО, рекомендуется откатиться до версий 5.4.6 или 5.4.1. Последний вариант более предпочтителен, так как эта версия была сформирована предыдущим сопровождающим. Сама атака оказалась очень изощрённой, а на её реализацию ушло приблизительно два года. Проблему практически случайно обнаружил разработчик, обративший внимание на необычное замедление (разница в 0,5 с) работы ssh-сервера. Следить за развитием ситуации можно на сайте проекта. А версии пакетов xz в разных проектах можно отслеживать в Repology.

30.03.2024 [22:05], Александр Бенедичук

BIS: 17 тыс. непропатченных Exchange-серверов в Германии только и ждут, чтобы их взломалиФедеральное ведомство по информационной безопасности Германии (BIS) выпустило срочное предупреждение о ненадлежащем обновлении серверов Microsoft Exchange в стране, передает The Register. BIS утверждает, что из примерно 45 тыс. общедоступных серверов Exchange в Еврозоне не менее 17 тыс. таких серверов в Германии имеют по крайней мере одну критическую уязвимость. 12 % из них работают под управлением уже неподдерживаемых версий, таких как Exchange 2010 и 2013, и еще около 25 % используют Exchange 2016 и 2019, но не имеют жизненно важных обновлений. «Факт существования в Германии десятков тысяч уязвимых установок такого ПО не должен иметь место», — предупредила Клаудия Платтнер (Claudia Plattner), глава BSI, упрекнув частные и государственные организации в халатном отношении к ИТ-системам, своим и чужим данным, а также призвав немедленно озаботиться вопросами информационной безопасности.

Источник изображения: unsplash.com BIS пытается заставить немцев внести исправления как можно раньше. Буквально на прошлой неделе принадлежащая Google компания Mandiant предупредила, что немецкие политики подвергаются атакам со стороны российской (по мнению Mandiant) команды Cozy Bear. Особую озабоченность вызывает уязвимость CVE-2024-21410, связанная с повышением привилегий, которую Microsoft закрыла в прошлом месяце. По данным немецких исследователей, эта дыра всё ещё может присутствовать в 48 % серверов Exchange в стране, посколько применение патча против неё не так тривиально. BIS теперь ежедневно рассылает сетевым провайдерам электронные письма с напоминаниями о необходимости защиты любой уязвимой системы. В них говорится, что преступники ищут возможности воспользоваться уязвимостями. «Большинству уязвимостей уже несколько месяцев и патчи против них доступны», — сообщил The Register представитель BIS. «Даже если администраторы не несут ответственности за качество ПО (за это отвечает Microsoft), они должны реагировать быстро и последовательно». Промедление в данном вопросе может иметь разрушительные последствия. |

|