Материалы по тегу: vpn

|

08.02.2024 [16:40], Андрей Крупин

«АйТи Бастион» и «С‑Терра СиЭсПи» представили решение для безопасного управления удалёнными узлами геораспределённой IT-инфраструктурыКомпании «АйТи Бастион» и «С‑Терра СиЭсПи» в рамках технологического сотрудничества создали аппаратно-программный комплекс, предназначенный для обеспечения безопасного управления удалёнными узлами геораспределённой IT-инфраструктуры бизнеса. Представленное отечественными разработчиками решение построено на базе РАМ‑системы «СКДПУ НТ Компакт» и VPN‑продуктов: криптомаршрутизатора «С‑Терра Шлюз» и компактного криптошлюза «С‑Терра Юнит». Комплекс позволяет организациям обеспечить контроль дистанционного доступа не только к удалённым сегментам сети, но и выделенным отдельным узлам со слабым каналом связи через зашифрованный канал, не допустить осуществления в них несанкционированных действий со стороны пользователей и соответствовать ИБ‑требованиям регуляторов.

Источник изображения: компакт.айтибастион.рф Защищённый тоннель от центрального офиса, где установлен «С‑Терра Шлюз», строится до нужного объекта с подключённым «С‑Терра Юнит» без дополнительной установки агентов и сложного оборудования. «СКДПУ НТ Компакт» выступает в качестве классической полнофункциональной PAM‑системы, предоставляя доступ только до отдельных узлов сети, фиксируя и контролируя в реальном времени все сессии администрирования и действия пользователей. «В инфраструктуру предприятия, как правило, объединены несколько филиалов и подразделений, банкоматы, пункты контроля, видеокамеры, терминалы и другие цифровые устройства, которые требуют периодического администрирования, обновления и настройки. Предоставление прямого доступа к оборудованию и информационной системе не является безопасным. Зачастую это может обернуться существенными рисками для компании в виде утечек данных, хакерских атак и других киберугроз. За счёт нашей новой интеграции мы решили задачу предоставления дистанционного доступа к территориально распределённым объектам. Обеспечили её защищённую реализацию с использованием шифрованных каналов связи и дополнительным контролем действий привилегированных пользователей», — поясняют разработчики продукта.

06.10.2023 [16:33], Сергей Карасёв

Маршрутизатор GL.iNet Flint2: два порта 2.5GbE и до 900 Мбит/с для WireGuard-подключенийКомпания GL.iNet, по сообщению ресурса CNX Software, в скором времени начнёт продажи маршрутизатора Flint2, построенного на аппаратной платформе MediaTek. Устройство будет поставляться с проприетарной прошивкой на основе OpenWrt 23.05 (ядро Linux 5.15). Особенность новинки заключается в достаточно высокой скорости передачи данных при обслуживании VPN. В частности, заявленная пропускная способность клиента WireGuard достигает 900 Мбит/с. Впрочем, для OpenVPN показатели гораздо скромнее — 190 Мбит/с. Маршрутизатор несёт на борту процессор MediaTek MT7986 (Filogic 830) с четырьмя ядрами Arm Cortex-A53 (до 2,0 ГГц) и аппаратным движком для ускорения сетевых функций. Объём оперативной памяти DDR4 равен 1 Гбайт, флеш-памяти eMMC — 8 Гбайт. Есть два порта 2.5GbE и четыре порта 1GbE. Контроллер Wi-Fi 6 (802.11b/g/n/ac/ax) с четырьмя внешними антеннами обеспечивает канальную скорость до 1148 Мбит/с в частотном диапазоне 2,4 ГГц и до 4804 Мбит/с в диапазоне 5 ГГц.

Источник изображения: GL.iNet Маршрутизатор располагает одним портом USB 3.0 Type-A. Габариты составляют 233 × 137 × 57 мм, вес — 761 г. Диапазон рабочих температур — от 0 до +40 °C. Поддерживаются средства родительского контроля и удалённое управление через облако, Milti-WAN, AdGuard и другие инструменты. Большой объём eMMC позволяет установить множество дополнительных пакетов и плагинов.

11.08.2023 [17:42], Владимир Мироненко

Роскомнадзор призвал бизнес ускорить переход с зарубежных VPN-сервисов на отечественную инфраструктуруРоскомнадзор (РКН) предупредил российские компании о рисках для безопасности данных, связанных с применением VPN-сервисов, использующих зарубежные серверы, предложив им ускорить переход на российскую инфраструктуру для информационных систем и протоколов, которые обеспечивают их внутренние бизнес-процессы. «Рекомендуем российским предприятиям и организациям ускорить перевод информационных систем, протоколов, обеспечивающих работу их внутренних бизнес-процессов, на серверную, программную и телекоммуникационную инфраструктуру, находящуюся на территории нашей страны», —- цитирует «Интерфакс» заявление регулятора. «Применение VPN-протоколов с использованием зарубежной серверной инфраструктуры несёт в себе существенные риски утечки личной, корпоративной и иной информации», — подчеркнули в РКН, отметив, что «согласно закону “О связи” в России запрещена работа VPN-сервисов, не обеспечивающих фильтрацию нарушающей закон информации». Ранее РКН наложил ограничения на работу популярных VPN-сервисов, которыми могут воспользоваться только компании из «белого списка», уведомившие регулятора о необходимости их применения. А на этой неделе в Сети появились жалобы на массовую блокировку VPN-протоколов, а не отдельных сервисов, которая, в частности, коснулась OpenVPN, IKEv2 и WireGuard.

05.07.2023 [19:22], Владимир Мироненко

Сотни тысяч сетевых шлюзов FortiGate сохранили критическую уязвимость, потому что никто не установил на них патчиРазработчик решений для обеспечения безопасности Bishop Fox LLC выпустил в минувшую в пятницу предупреждение о том, что сотни тысяч межсетевых экранов Fortinet Inc. остаются уязвимыми для атак, поскольку не получили патчи после раскрытия критической уязвимости в июне. Уязвимость CVE-2023-27997 относится к типу багов, связанных с переполнением буфера (heap-based buffer overflow). Её обнаружили в ОС FortiOS. Уязвимость оценивается как критическая — 9,8 балла из 10 возможных по шкале CVSS. Благодаря ей злоумышленник может осуществлять удалённое выполнение кода на уязвимом устройстве с интерфейсом SSL VPN, доступном из Сети. Fortinet выпустила обновления FortiOS 6.0.17, 6.2.15, 6.4.13, 7.0.12 и 7.2.5, где уязвимость была устранена. Однако, как выяснила Bishop Fox, администраторы пренебрегли призывами установить патчи, так что более 300 тыс. брандмауэров FortiGate (69 % от 490 тыс. из обнаруженных в Сети) по-прежнему уязвимы для потенциальных эксплойтов.

Изображение: Bishop Fox Чтобы продемонстрировать риск, связанный с уязвимостью, команда Bishop Fox разработала эксплойт, который запускает удалённое выполнение кода, компрометирующего целевую систему, позволяя ей обратно подключиться к серверу, контролируемому злоумышленником. Эксплойт предоставляет интерактивную оболочку на целевом устройстве. Исследователи Bishop Fox настоятельно рекомендуют всем владельцам Fortinet FortiGate как можно скорее установить исправление, чтобы избежать опасности взлома системы. Им вторят эксперты из других компаний, занимающихся вопросами информационной безопасности.

09.11.2022 [00:30], Татьяна Золотова

Государственный VPN все ближе? «Ростелеком» предложил операторам связи ГОСТ VPN«Ростелеком» анонсировал сервис «ГОСТ VPN» для построения и эксплуатации защищенных сетей операторов связи. Сервис позволит организовать защищенное взаимодействие между географически распределенными объектами в любых регионах. В релизе компания указывает преимущества своего решения пока только для операторов связи. Разработчик — дочерняя компания «РТК-Солар». В «Ростелекоме» утверждают, что сервис шифрования каналов связи обеспечивает конфиденциальность и целостность данных при их передаче по открытым каналам связи. Для этого используются сертифицированные ФСБ России средства криптографической защиты информации (СКЗИ) по третьему классу (КСЗ). С 2017 года в России действует закон о запрете использования VPN-сервисов и анонимайзеров для обхода блокировок сайтов, которые признаны запрещенными в России. А в 2021 году Роскомнадзор начал блокировать VPN-сервисы, постоянно обновляя их списки. При этом в октябре Минцифры, а еще ранее ЦБ, потребовало от ряда госкомпаний, госкорпораций и крупных банков отчитаться об использовании VPN-сервисов. Источники портала SecurityLab, принадлежащего российской компании Positive Technologies, предположили, что Минцифры может предложить свою реализацию VPN, использующую портал «Госуслуги», оператором которого как раз выступает «Ростелеком». Также эксперты предполагают, что сбор информации происходит для возможной блокировки всех основных VPN-протоколов. Несмотря на то, что «Ростелеком» предложил свой сервис пока только для операторов связи, не исключено, что финансовый сектор станет следующим. При этом сегодня «Лаборатория Касперского» без объяснения причин заявила о поэтапной приостановке работы своего VPN-сервиса в России. Другие страны изменения в работе Kaspersky Secure Connection не затронут, для пользователей за пределами России набор доступных функций и VPN-серверов останется прежним. Кроме того, с марта этого года под эгидой Минцифры также действует собственный, суверенный российский центр сертификации, не признаваемый пока никакими другими иностранными центрами. Сертификаты данного центра уже начали внедрять на своих ресурсах некоторые крупные игроки, например, Сбер.

08.11.2022 [19:32], Татьяна Золотова

Банки и госкорпорации отчитаются перед Минцифрой об использовании VPNМинцифры потребовало от ряда госкомпаний, госкорпораций и крупных банков отчитаться об использовании VPN-сервисов, сообщают «Ведомости» со ссылкой на письмо министерства в компании от 28 октября. Представитель Минцифры подтвердил подлинность обращения. В списке рассылки числятся «Роскосмос», «Ростех», «Газпром», «Ростелеком», Сбербанк, ВТБ, «Промсвязьбанк», «Газпромбанк», «Открытие», «Альфа-банк», «Россельхозбанк», «Райффайзенбанк», «Росбанк» и «Совкомбанк». В письме Минцифры попросило «в возможно короткие сроки» уточнить, какие VPN-сервисы используются или планируются использоваться, в каких целях в каких локациях. В опросном листе компания должна указать название и тип VPN, систему, интернет-ресурс, для использования которых необходим VPN, в том числе в технологических целях (банки/банкоматы, платежные системы, системы хранения данных). Кроме того, необходимо указать город, регион России или страну использования. По данным «Ведомостей», Минцифры может предложить свою альтернативу защищенного VPN, осуществленную базе «Госуслуг». Аналогичный запрос проводит и Центробанк, сообщил источник «Ведомостей». В августе 2021 года ЦБ уже рассылал такое письмо с запросом на использование сервисов Psiphon, Tunnelbear, Thunder, Redshield. В Банке России тогда объясняли свой интерес попыткой предотвратить сбои в работе финансовых структур при блокировке VPN-сервисов Роскомнадзором.

24.10.2022 [12:00], Сергей Карасёв

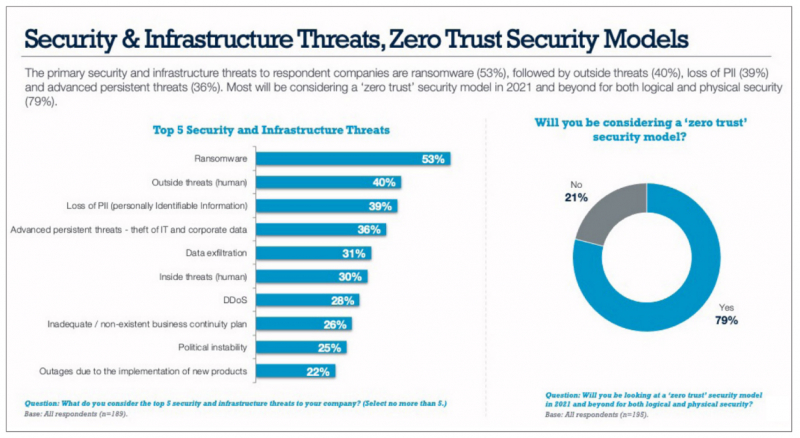

Спрос на защитные решения ZTNA в 2023 году значительно вырастет, а к 2025 году они начнут вытеснять VPNКомпания Gartner обнародовала прогноз по мировому рынку средств обеспечения сетевого доступа с нулевым доверием (Zero Trust Network Access, ZTNA). По мнению аналитиков, спрос на данные решения в корпоративном сегменте значительно вырастет, а заказчики всё чаще будут применять соответствующие продукты вместо виртуальных частных сетей (VPN). Концепция ZTNA предусматривает, что доступ пользователя к определённым приложениям или сервисам предоставляется только после аутентификации на базе различных методов. Причём любые изменения конфигурации сети требуют повторной аутентификации. По сути, речь идёт о схеме «по умолчанию не доверяй никому», которая позволяет повысить безопасность IT-инфраструктуры.

Источник изображения: Olivier Le Moal / Alamy Stock Photo По оценкам, в конце 2021 года рост глобальной отрасли ZTNA составил менее 10 %. В 2023-м темпы расширения данного сегмента увеличатся до 31 %. Этому будет способствовать в том числе внедрение ZTNA для рядовых офисных сотрудников. Gartner ожидает, что к 2025 году как минимум 70 % новых проектов по организации удалённого доступа будут полагаться на ZTNA вместо VPN. Специалисты Omdia выделяют несколько причин роста популярности ZTNA. По сравнению с VPN такие системы обеспечивают более высокий уровень безопасности. Кроме того, средства VPN менее эффективно используют полосу пропускания. Наконец, средства ZTNA зачастую входят в состав комплексных услуг SASE и SSE.

29.09.2022 [19:53], Татьяна Золотова

«АйТи Бастион» и «С-Терра» совместно создадут решение для защищённого удаленного доступа«АйТи Бастион» и «С-Терра СиЭсПи» разработают решение для безопасного контролируемого удаленного доступа к инфраструктуре предприятия с осуществлением контроля и мониторинга действий пользователя. Решение основано на совместной работе VPN-продуктов «С-Терра», в частности, криптомаршрутизатора «С-Терра шлюз» и ПО «С-Терра клиент», а также и комплекса СКДПУ НТ от «АйТи Бастион». Защищенное взаимодействие с корпоративной сетью достигается путем шифрования и туннелирования трафика с применением отечественных ГОСТ-алгоритмов и протокола IPsec, которые реализуются оборудованием «С-Терра». Технологии «АйТи Бастион» позволят проводить мониторинг действий в режиме, приближенном к реальному времени, и автоматизировать процесс выявления инцидентов в сессиях пользователей. Интеграция комплекса СКДПУ НТ с продуктами «С-Терра» позволит закрыть вопрос защиты удаленного доступа с помощью российских сертифицированных продуктов, считает технический директор «АйТи Бастион» Дмитрий Михеев.

10.09.2022 [19:02], Владимир Фетисов

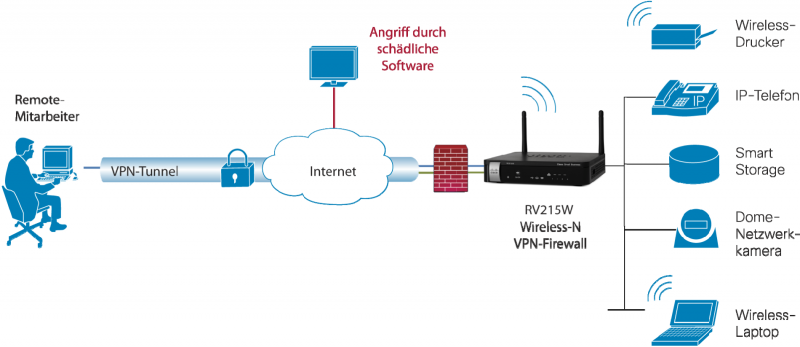

Cisco отказалась устранять очередную критическую уязвимость в старых маршрутизаторах серии RV и посоветовала приобрести современные устройстваАмериканская компания Cisco заявила, что не будет устранять уязвимость нулевого дня CVE-2022-20923 (cisco-sa-sb-rv-vpnbypass-Cpheup9O) в своих маршрутизаторах, которая позволяет обойти авторизацию и получить доступ к сети IPSec VPN. Такое решение обусловлено тем, что проблема затрагивает маршрутизаторы, период поддержки которых давно завершён. Согласно имеющимся данным, речь идёт о VPN-маршрутизаторах для малого бизнеса RV110W, RV130, RV130W и RV215W, жизненный цикл которых завершился ещё в 2019 году. Что касается самой уязвимости, то она связана с ошибкой в алгоритме проверки паролей. Уязвимость позволяет злоумышленникам подключиться к VPN-сети с помощью особым образом подготовленных учётных данных, но только при условии, что на маршрутизаторе активирован VPN-сервер IPSec.

Изображения: Cisco «Успешная эксплуатация уязвимости может позволить злоумышленнику обойти аутентификацию и получить доступ к сети IPSec VPN. Злоумышленник может получить привилегии того же уровня, что и администратор, в зависимости от используемых специально созданных учётных данных», — говорится в сообщении Cisco. Производитель не только подтвердил наличие проблемы, но также сообщил, что не намерен выпускать патч для исправления упомянутой уязвимости. Пользователям, которые продолжают использовать устаревшие модели маршрутизаторов, рекомендуется приобрести более современные устройства, продолжающие получать обновления безопасности. В компании также отметили, что на данный момент не было зафиксировано каких-либо признаков того, что уязвимость CVE-2022-20923 используется злоумышленниками на практике. Но это не единственная серьёзная уязвимость старых продуктов Cisco, которая не была исправлена производителем из-за окончания срока поддержки. Например, в августе 2021 года компания заявила, что не намерена исправлять критическую уязвимость CVE-2021-34730 в вышеупомянутых маршрутизаторах, эксплуатация которой может позволить осуществить удалённое выполнение кода с правами администратора. В июне этого года стало известно об аналогичной критической уязвимости CVE-2022-20825 в тех же устройствах. Во всех случаях Cisco рекомендует приобрести более современные устройства.

02.08.2022 [20:00], Татьяна Золотова

«НИИ СОКБ Центр разработки» и «КриптоПро» представили комплексное импортозамещение средств удаленного доступаСпециалисты «НИИ СОКБ Центр разработки» и «КриптоПро» разработали комплексное решение для обеспечения защищенного удаленного доступа к информационным системам с мобильных и стационарных устройств. Оно поддерживает централизованное управление конечными устройствами, включая организацию и управление VPN-доступом. Решение создано на основе VPN-шлюза «КриптоПро NGate» (NGate) и комплексной цифровой мультиплатформы управления мобильными устройствами SafeMobile (UEM SafeMobile). Среди основных функций комплексного решения — защита каналов связи при удаленном доступе пользователей с мобильных и стационарных устройств связи и исключение несанкционированного доступа к корпоративным ресурсам. В унифицированное управление пользовательскими устройствами входит применение корпоративных политик безопасности к различным устройствам. Доступно управление мобильными устройствами на базе Android, iOS и «Авроры», ноутбуками и рабочими станциями с MS Windows 10 из единой консоли, а также администрирование пользовательских устройств (управление политиками безопасности, сброс к заводским настройками, геолокация, настройка беспроводных сетей Wi-Fi). Функция управления приложениями, контентом и защитой позволяет автоматизировать жизненный цикл мобильных приложений на устройствах пользователей (установка приложений, их настройка и удаление), разделять корпоративные и личные данные на мобильных устройствах за счет использования контейнеризации и защищать пользовательские устройства от актуальных угроз ИБ (блокировка доступа в случае компрометации, антивирусная защита). |

|

.800.png)