Материалы по тегу: eset

|

21.04.2023 [17:10], Руслан Авдеев

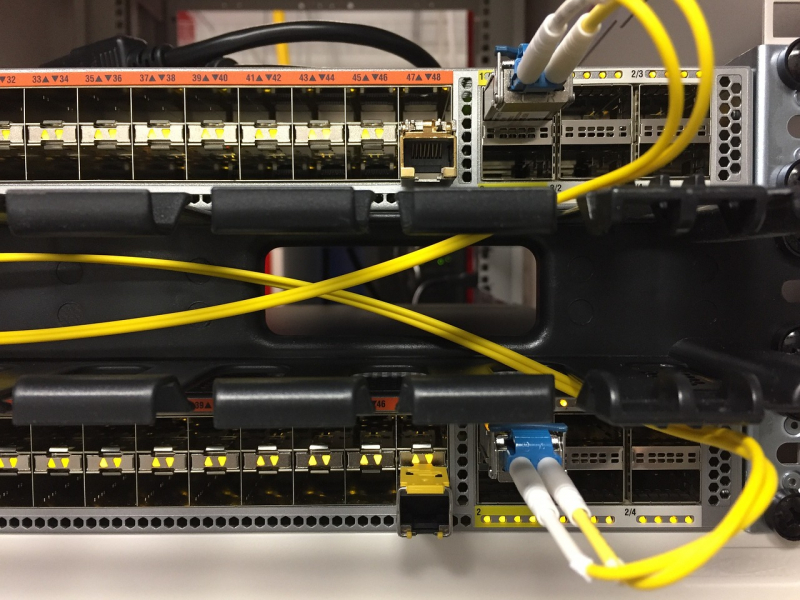

ESET: большинство б/у корпоративных маршрутизаторов хранят критически важную информацию о прежних владельцахЭксперты ESET предупредили об опасности продажи бывших в употреблении магистральных роутеров и иного сетевого оборудования, не прошедших предпродажного удаления данных. Как сообщает портал Dark Reading, в компании выяснили, что многие устройства подобного типа хранят большие массивы данных, позволяющие скомпрометировать корпоративные сети. Б/у оборудование всегда было традиционным источником угроз для его бывших владельцев. Проданные или сданные на утилизацию смартфоны, жёсткие диски, принтеры и другое оборудование содержат немало важных сведений. По данным ряда исследований, лишь немногим устройствам очищают память должным образом. Купив маршрутизатор Juniper SRX240H на eBay, один из сотрудников ESET обнаружил, что в памяти устройства сохранилась масса информации о бывшем владельце — разрабатывающей ПО компании из Кремниевой долины. После этого в ESET провели небольшое расследование, купив другие устройства: четыре Cisco Systems ASA 5500, три Fortinet FortiGate и одиннадцать экземпляров Juniper Networks SRX Series Services Gateway. Выяснилось, что девять из них содержали ключевую информацию о конфигурации сетей бывших владельцев, учётные данные, а также некоторые сведениях о клиентах, партнёрах, используемых с сетями приложениях и т.д. Фактически речь шла о полных макетах сетевой инфраструктуры компаний, как внутренней, так и внешней. Извлечённых сведений, по мнению ESET, оказалось достаточно для подготовки атак разных типов. Конечно, довольно легко оказалось установить и сами компании, некогда владевшие оборудованием. По словам экспертов, маршрутизаторы связаны буквально со всем, что происходит в информационных системах подключённых организаций, включая облачные хранилища, а сведения об используемом ПО и ОС позволяют подобрать подходящие уязвимости и инструменты для их использования. ESET попыталась связаться с бывшими владельцами. И если представители IT-компаний сразу поняли, о чём идёт речь, и даже выплатили вознаграждение, то с компаниями вне технологического сектора оказались не только сложно связаться, но и найти уполномоченных вести дела в случае раскрытия информации. При этом один из маршрутизаторов оказался снабжён доступом для удалённого администрирования из недружественной США страны. Впрочем, эксперты не исключили, что доступ в своё время просто использовался сотрудником на аутсорсе. К счастью, как сообщают в ESET, стереть данные в маршрутизаторах «большой тройки» — Cisco, Fortinet и Juniper — довольно легко, а на сайтах компаний имеются подробные инструкции сброса до заводских настроек. |

|