Материалы по тегу: dns

|

25.02.2024 [22:21], Владимир Мироненко

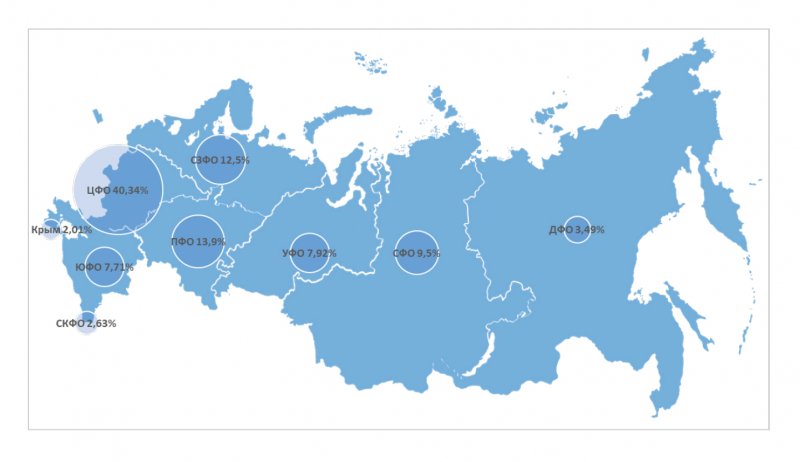

В Рунете всё спокойно: Роскомнадзор отчитался о технических аспектах работы российского сегмента Сети в 2023 годуВ конце 2023 года в Рунете насчитывалось 45,2 млн адресов IPv4, указано в отчёте за прошлый год Центра мониторинга и управления сети связи общего пользования (ЦМУ ССОП) «Главного радиочастотного центра» (ГРЧЦ, входит в структуру Роскомнадзора). Причём более половины всех IPv4-адресов (53 %) приходится всего на семь операторов. Количество IPv4-сетей составляло 11,26 тыс., ещё 2,5 тыс. сетей использовали IPv6. Больше всего адресов имеется у ПАО «Ростелеком» — 11,1 млн штук, что составляет четверть всего объёма. На втором месте — ПАО «ВымпелКом» с 3,5 млн единиц, третье место у АО «Эр-Телеком Холдинг» с 3,2 млн IP-адресов. Однако у принадлежащего с 2017 года «Эр-Телеком Холдингу» оператора «Новотелеком» имеется ещё 590 тыс. адресов, так что по суммарному количеству «Эр-Телеком Холдинг» находится на втором месте, уступая лишь «Ростелекому». В прошлом году году из зоны .RU ушло порядка 825 тыс. адресов, а пришло — примерное 430 тыс., если верить данным RIPE NCC. Созданная Росконадзором Национальная система доменных имён (НСДИ), замещающая инфраструктуру зарубежных DNS-серверов, в 2023 году сбоев не имела — инфраструктура использует 17 географически распределённых площадок. В отчётном году нагрузка на корневые DNS-серверы увеличилась на 47 %, а время обработки запросов — на 21 %. Нагрузка на кеширующие DNS-сервера НСДИ за прошлый год выросла на 72 %, что повлекло за собой увеличение времени обработки запросов на 119 %. Количество операторов связи, копирующих корневую зону на свои DNS-сервера с авторитетного сервера НСДИ, увеличилось на 16 % (до 313), а количество автономных систем, копирующих корневую зону, выросло на 38,8 % (до 289). Также на 17 % (до 862) увеличилось количество DNS-серверов, копирующих корневую зону. Возможность независимого функционирования Рунета обеспечивает реестр адресно-номерных ресурсов (РАНР), который, в том числе, предназначен для сбора, хранения и обработки информации о ресурсах IP-адресного пространства и объектах маршрутизации Рунета. На конец 2023 года в Рунете использовалось 5902 автономных системы (АС), из которых 86 % — активные. В среднем 36% автономных систем имело связность с одной АС, почти 32 % АС — с двумя АС, более 10 % — с тремя АС, 4 % автономных систем — с более чем 21 АС. Что касается транзитных автономных АС, то более 12 % таких систем имело связность с двумя АС, более 15 % — с тремя и более 10 % — с четырьмя. Около 17 % транзитных АС обладают наибольшим количеством связей и являются основными для Рунета. В отчёте отмечено, что Рунет характеризуется стабильной и достаточно высокой внутренней связностью на уровне автономных систем, благодаря чему обеспечивается большое количество путей прохождения трафика между сетями АС, понижая риск нарушения связности, а также позволяет в большинстве случаев исключить прохождение основного интернет-трафика через зарубежные каналы. По данным ЦМУ ССОП, трафик между федеральными округами распределяется следующим образом: порядка 40 % приходится на Центральный федеральный округ, 13,9 % — на Приволжский округ, 12,5 % — на Северо-Западный округ, на Сибирский округ — 9,5 %, на Уральский округ — 7,9 % на Южный округ — 7,7 %, на Дальний Восток — 3,5 %, на Северо-Кавказский округ — 2,6%, на Крым — 2 %. Для противодействия компьютерным и информационным атакам, а также ограничения доступа к противоправной информации в интернете используется Автоматизированная система обеспечения безопасности российского сегмента сети интернет, включающая технические средства противодействия угрозам (ТСПУ), устанавливаемые на сетях оператора, которых насчитывается 1,25 тыс. узлов. Для борьбы с мошенничеством была создана система «Антифрод», которая за время работы проверила 102,4 млрд звонков и предотвратила 756,7 млн вызовов с подменой номера. В 2023 году к ней подключилось 549 операторов, общая номерная ёмкость которых составляет 85,78 %. До конца февраля к ней должны присоединиться все остальные операторы.

18.02.2024 [23:07], Сергей Карасёв

Уязвимость KeyTrap позволяет надолго вывести из строя DNS при помощи единственного запросаСпециалисты Немецкого национального исследовательского центра прикладной кибербезопасности ATHENE сообщили об обнаружении опасной уязвимости в механизме DNSSEC (Domain Name System Security Extensions) — наборе расширений протокола DNS. Брешь теоретически позволяет вывести из строя DNS-сервер путём проведения DoS-атаки. В исследовании приняли участие сотрудники Франкфуртского университета имени Иоганна Вольфганга Гёте (Goethe University Frankfurt), Фраунгоферовского института технологий информационной безопасности (Fraunhofer SIT) и Дармштадтского технического университета (Technical University of Darmstadt).

Источник изображения: pixabay.com Расширения DNSSEC призваны минимизировать атаки, связанные с подменой IP-адреса при обработке доменных имён. Технология нацелена на обеспечение достоверности и целостности данных. Принцип работы DNSSEC основан на использовании цифровых подписей, при этом сам механизм не шифрует данные и не изменяет управление ими. Обнаруженная уязвимость получила название KeyTrap, или CVE-2023-50387: ей присвоен рейтинг опасности CVSS 7,5 балла из 10. Атака нацелена на DNS-резолвер. Отправка сформированного специальным образом пакета данных приводит к тому, что DNS-резолвер, использующий DNSSEC, начинает выполнять огромный объём ресурсоёмких криптографических вычислений. Кроме того, существует схожая уязвимость NSEC3 (CVE-2023-50868) при вычислении хешей.

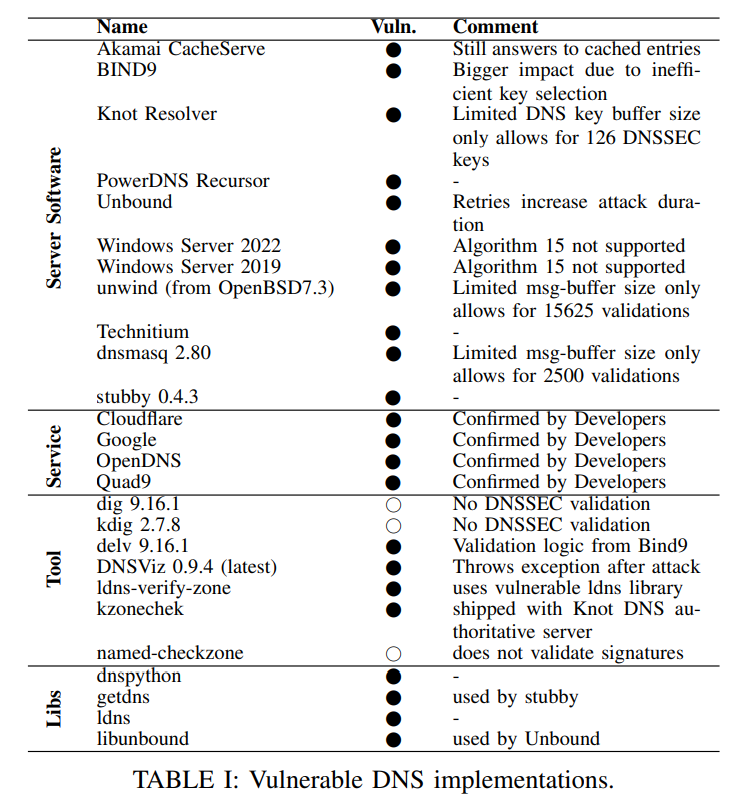

Источник: ATHENE Из-за такой алгоритмической атаки количество выполняемых CPU инструкций в DNS-резолвере возрастает в 2 млн раз, и система оказывается не в состоянии обрабатывать другие запросы. Исследователи заявляют, что один запрос может привести к недоступности сервера: в зависимости от реализации резолвера это состояние длится от 56 секунд до 16 часов. По оценкам, на сегодняшний день DNS-резолверы с расширениями DNSSEC используют 31 % веб-клиентов в интернете. Таким образом, проблема носит масштабный характер. Она затрагивает, например, Google Public DNS, Quad9, OpenDNS и Cloudflare. Об уязвимости также сообщила компания Akamai, которая уже выпустила необходимые исправления для рекурсивных резолверов Akamai DNSi (CacheServe, AnswerX). Уязвимость устранена в версиях Unbound 1.19.1, PowerDNS Recursor 4.8.6, 4.9.3 и 5.0.2, Knot Resolver 5.7.1, dnsmasq 2.90, BIND 9.16.48, 9.18.24 и 9.19.21. Примечательно, что уязвимость в BIND9 появилась ещё в 2000 году, а в Unbound — в 2007 году. И все эти годы проблемы никто не замечал, несмотря на открытость исходного кода обоих проектов.

01.02.2024 [23:04], Владимир Мироненко

Роскомнадзор рекомендовал провайдерам подключиться к Национальной системе доменных имён во избежание сбоя доступа к их ресурсамПосле масштабного сбоя, происшедшего 30 января у мобильных операторов и провайдеров, из-за которого не открывались сайты и приложения в доменной зоне .RU, Роскомнадзор (РКН) рекомендовал российским провайдерам и владельцам автономных систем подключиться к Национальной системе доменных имен (НСДИ), сообщил «Интерфакс». «Что делать российским провайдерам и владельцам автономных систем, чтобы пользователи всегда имели возможность доступа к вашим ресурсам? Используйте функционал Национальной системы доменных имён», — указано в сообщении РКН. Как пояснили в РКН, для настройки подключения к публичным серверам (резолверам) НСДИ оператору связи необходимо изменить и/или добавить в список DNS-серверов для конечного клиента адреса НСДИ. Любой из них можно будет использовать в качестве основного или дополнительного DNS-сервера.

Источник изображения: Pixabay В настоящее время Минцифры проводит расследование инцидента. По данным ведомства, он был вызван «технической проблемой, связанной с глобальной инфраструктурой DNSSEC» — набором расширений протокола DNS, благодаря которому гарантируется целостность и достоверность данных. Сбой в работе DNS-серверов был отмечен 30 января 2024 года в 18:40, а в 22:13 специалисты Технического центра Интернет и МСК-IX сообщили об устранении проблемы.

30.01.2024 [14:25], Сергей Карасёв

ICANN предлагает создать домен .Internal для локальных сетейКорпорация по управлению доменными именами и IP-адресами (ICANN) организовала общественное обсуждение предложения по созданию доменной зоны верхнего уровня (TLD) .Internal, предназначенной для частного использования и локальных (внутренних) сетей. Идея состоит в том, что .Internal будет выполнять те же функции, что и, например, IPv4-блок 192.168.x.x. Этот диапазон не используется в общедоступном интернете. Указанные адреса предназначены для применения исключительно в локальных сетях, а их распределение никем не контролируется.

Источник изображения: pixabay.com Консультативный комитет ICANN по безопасности и стабильности (SSAC) рекомендовал создать домен верхнего уровня вроде .Internal в 2020 году. Тогда отмечалось, что многие предприятия и поставщики устройств специально используют TLD, которых нет в корневой зоне, когда им необходимы имена для частного применения. Однако такая практика является нескоординированной и, как утверждается, может нанести вред пользователям интернета — отчасти из-за того, что DNS-серверы вынуждены обрабатывать и отклонять запросы к доменам, используемым только в локальных сетях. Вместе с тем DNS-серверы не могут предотвратить внутреннее использование специальных TLD. Поэтому SSAC рекомендует создать домен, который изначально зарезервирован для локальных сетей. На этапе дебатов были получены 35 предложений по названию такого TLD. Оценки проводились для всех шести языков ООН: английского, арабского, испанского, китайского, русского и французского. В ходе обсуждения многие кандидаты «были признаны неподходящими из-за отсутствия значимости». В итоге, остались два подходящих варианта: .Private и .Internal. При этом .Private решено отклонить, поскольку это имя может ассоциироваться с завышенным уровнем приватности и вызывать противоречия. После получения обратной связи и отзывов от участников рынка правление ICANN, как планируется, одобрит создание домена .Internal.

12.09.2023 [13:23], Сергей Карасёв

DNS при поддержке beeline cloud разместит оборудование в дата-центре Key PointПровайдер облачных сервисов beeline cloud, региональная сеть дата-центров Key Point и федеральная сеть магазинов цифровой и бытовой техники DNS сообщили о заключении трёхстороннего соглашения о сотрудничестве. Документ подписан в ходе VIII Восточного экономического форума, который с 10 по 13 сентября 2023 года проходит во Владивостоке. Соглашение предусматривает предоставление инфраструктуры дата-центра Key Point для размещения оборудования DNS. Облако beeline cloud обеспечит техническую и организационную поддержку проекта, а также предоставит партнерам необходимые каналы связи. Подписи под документом поставили директор корпоративного бизнеса восточного региона ПАО «ВымпелКом» Владимир Ясиновских, сооснователь группы компаний Key Point Евгений Вирцер и генеральный директор ООО «ДНС Групп» Дмитрий Алексеев. Предполагается, что инфраструктура сертифицированного ЦОД позволит DNS повысить надёжность IT-систем и обеспечить безотказность бизнес-процессов. Партнёры намерены сообща повышать уровень цифровизации и безопасности инфраструктуры с помощью возможностей облачных сервисов beeline cloud. «Размещение оборудования DNS в центре обработки данных группы компаний Key Point — показатель роста доверия бизнеса к услугам коммерческих ЦОД, что способствует ускорению применения в регионе лучших мировых практик развития IT-сферы. Мы рады, что совместно с надёжными партнёрами в лице DNS и beeline cloud участвуем в этом процессе», — отметил Евгений Вирцер.

18.06.2023 [00:21], Владимир Мироненко

Google объявила о продаже Google Domains компании SquarespaceGoogle объявила о решении закрыть сервис доменных имён Google Domains и продать активы компании Squarespace Inc, занимающейся созданием веб-сайтов и хостингом. В рамках сделки к Squarespace перейдёт более 10 млн доменов, принадлежащих клиентам Google Domains. По данным Bloomberg, стоимость сделки составляет $180 млн. В соответствии с условиями контракта Squarespace сохранит цены на прежнем уровне для всех существующих клиентов Google Domains в течение как минимум 12 месяцев после закрытия сделки. Чтобы обеспечить плавный переход, Squarespace задействует имеющуюся инфраструктуру Google Domains. Миграция не повлияет на делегирование доменов и DNS.

Источник изображения: Google «Как только вы станете клиентом Squarespace, вы сможете управлять дополнительными услугами (по мере доступности) через их консоль управления, — сообщила Google. — Зашифрованные платёжные данные будут, где это применимо, безопасно перенесены в Squarespace и их платёжные системы». Сервис Google Domains был запущен в 2014 году в виде закрытой бета-версии, в 2015 году он стал доступен для всех, но лишь спустя семь лет вышел из режима бета-тестирования. На данный Google Domains является пятым по величине регистратором для доменов верхнего уровня. Проведение сделки Google и Squarespace поддержит банк JPMorgan Chase, который частично обеспечит финансирование оплаты. Ожидается, что сделка будет завершена в III квартале 2023 года.

18.07.2022 [18:17], Владимир Мироненко

StormWall защитила DNS-инфраструктуру RU-CENTER от DDoS-атакStormWall, разработчик решений защиты от DDoS-атак, обеспечил защиту DNS-инфраструктуры крупнейшего российского регистратора доменных имён RU-CENTER, а также обеспечил стабильную маршрутизацию трафика к интернет-ресурсам клиентов RU-CENTER в условиях мощных DDoS-атак. Весной 2022 года RU-CENTER столкнулся с лавиной мощнейших DDoS-атак, направленных на его DNS-серверы, с которыми не справлялись имеющиеся системы защиты, что привело к сбоям в нестабильной работе DNS-инфраструктуры. В результате у клиентов регистратора возникли проблемы с доступностью их ресурсов, а также со скоростью обновления DNS-записей.

Источник изображения: Pixabay RU-CENTER принял решение привлечь StormWall, перед которой была поставлена задача не только обезопасить приложения путем фильтрации трафика на уровне интернет-приложений, но и обеспечить гибкую защиту на уровне самого протокола DNS. В итоге RU-CENTER при поддержке StormWall в кратчайшие сроки подключил и настроил защиту от DDoS-атак, обеспечив 100-% отражение атак и решив проблемы с доступностью DNS-серверов. В настоящее время регистрируется и отражается в среднем около 100 DDoS-атак на интернет-сервисы RU-CENTER в день. То есть обеспечивается полная защита, несмотря на то, что мощность некоторых атак составляет несколько сотен Гбайт/c. У RU-CENTER более 900 тыс. клиентов, а количество зарегистрированных доменов приближается к 7,5 млн. |

|